Eres amo de lo que callas y esclavo de lo que dices.

Lo solía decir Francisco Franco

Ya iremos viendo que los avances tecnológicos tienen mucho que ver, a veces todo, con el armamento y con la guerra, pero en el caso de la criptografía la relación es mucho mayor que en el resto de tecnologías, pues lo de curiosear lo que habla «el enemigo» es un vicio muy extendido: lo llaman espionaje y tiene incluso un toque de glamour.

XFOJ XJEJ XJDJ (VENI VIDI VICI… PERO CIFRADO)

Las primeras máquinas (conocidas) construidas para cifrar mensajes datan de la conquista de la Galia por parte de Julio César: eran unos pares de discos concéntricos de bronce con el alfabeto en sus perímetros.

Girando el disco exterior una o más posiciones respecto al interior formaban parejas de letras enfrentadas. Si se sustituía cada letra de un mensaje por la que quedaba enfrente en el otro disco, se obtenía en poco tiempo un mensaje ininteligible y los discos formaban lo que se llama un «alfabeto de sustitución». Para descifrar el mensaje bastaba con haberse puesto de acuerdo previamente en cuántos pasos se giraba el disco para cifrar-descifrar y hacer las sustituciones en sentido inverso.

Los mensajes eran un galimatías, pero en el fondo eran fáciles de descifrar con un poco de paciencia: bastaba con hacer veintitantos intentos. Seguramente el éxito de Julio César en este aspecto se basaba menos en el cifrado y más en el detalle de que sus enemigos no solían entender el latín y, de hecho, ni siquiera sabían leer. Lo que sí resultaría efectivo es que por mucho que «interrogasen» al mensajero, este no tenía oportunidad de saber lo que transportaba, y eso también ha sido siempre muy importante.

CUANDO SER CRISTIANO ERA UNA DESVENTAJA ESTRATÉGICA

Las técnicas de cifrado dieron un gran paso adelante en la Edad Media, cuando el alfabeto de sustitución incluyó una «clave», un conjunto de letras que se ponían al principio del alfabeto y hacían muchísimo más difícil el descifrado. De hecho, sólo se pudo atacar esa técnica de cifrado cuando los árabes inventaron la estadística, allá por el Renacimiento, y aprovecharon que hay letras (por ejemplo las vocales, sobre todo la «e») que en un lenguaje llano se repiten mucho más que las otras; analizando las letras que más se repiten en un mensaje cifrado, se puede llegar a descifrar casi siempre su contenido.

Felipe II no sabía estadística, ni nadie de sus ejércitos estaba al tanto de los últimos avances de las matemáticas, porque sus abuelos habían expulsado a todos los musulmanes de su territorio y se perdieron el acceso a los últimos logros de esa (para muchos antipática) ciencia que llamamos matemáticas y que en ese momento progresaba sobre todo en la refinada y culta Bagdad. Por eso el monarca en cuyo Imperio no se ponía el sol hizo el ridículo más espantoso cuando denunció al rey de Francia ante el Vaticano por prácticas demoniacas, pues no le parecía que hubiese otra explicación a cómo habían descifrado unos mensajes en clave que les dieron a los franceses ventaja en una batalla crucial. En el Vaticano se debieron de reír a mandíbula batiente, porque el papa tenía un gabinete de cifrado que, a diferencia del de Felipe II, sí contaba con personal musulmán entre sus expertos.

EL SECRETO DEL HOMBRE DE LA MÁSCARA DE HIERRO

Los desastres criptográficos se siguieron sucediendo. Luis XIV de Francia, el rey Sol, tenía un eficientísimo gabinete de cifrado, que guardaba bajo una encriptación basada en un libro de claves todos los documentos de Estado que querían archivar sin riesgos de que se supiese qué maquinaban los franceses contra españoles, ingleses, italianos o alemanes. Un libro de claves, y más este basado en palabras y con duplicaciones (las palabras más frecuentes tienen varios posibles cifrados), es el terror de los espías: no hay manera de descifrar un mensaje enemigo. Pues bien, cuando murió el jefe del gabinete de cifrado, no se encontró el libro de claves por ninguna parte.

Es de imaginar que, entre fiesta y fiesta, pusieron Versalles patas arriba, pero el libro seguía sin aparecer. Y una parte fundamental del Archivo Nacional francés lo formaban rollos y rollos de papel sin ningún valor documental. Y no es tontería. Por ejemplo, entre esos legajos indescifrables se encuentra la verdad sobre el caso del «hombre de la máscara de hierro», un misterioso preso de Luis XIV que dio lugar a novelas como la tercera (y la peor en nuestra opinión) parte de Los tres mosqueteros de Alejandro Dumas, y todavía no se sabe qué había de verdad en ello.

LO DE OLVIDAR LE PUEDE PASAR A CUALQUIERA

Lo peor es que la experiencia no sirvió de lección a algunos: el Archivo Nacional de Noruega se encuentra en una situación parecida desde que murió en los años noventa del siglo XX en un accidente de tráfico uno de sus responsables, que había cifrado el contenido de los discos en los que se conservaban importantísimos textos de los que se llevó la clave a la tumba. Se supo, pese a tratarse de documentos más bien secretos, porque el Gobierno noruego propuso el problema en internet para ver si algún pirata les sacaba del apuro (si alguien lo consiguió, no se ha publicado nada al respecto).

Pero nos hemos saltado unos cuantos incidentes importantes, porque desde Luis XIV los desastres de la guerra siguieron produciéndose a lo largo de los siglos y de los pueblos a la vez que las técnicas de cifrado fueron perfeccionándose más y más y, al llegar al siglo XX, todos los ejércitos se tomaban muy en serio esa tecnología, con mejor o peor éxito. Hay que subrayar el detalle de que las comunicaciones, que hasta entonces eran un mensaje que alguien llevaba a caballo y que a lo mejor nadie detectaba en su cabalgada, sin embargo ahora se hacían por radio, utilizando soldados para emitir los mensajes de los generales y todos los adversarios escuchaban las emisiones de los demás.

En la Gran Guerra dicen las malas lenguas que uno de los fallos que tuvieron los alemanes fue que los mensajes tenían un cifrado de baja calidad, con lo que fueron interceptados con facilidad por sus enemigos, y se dice por ello que los imperios alemán, austriaco y turco, cada vez que hablaban, jugaban en su contra porque sus planes eran sabidos por el Imperio británico y el de los zares, los cuales se los comunicaban a los norteamericanos, que fueron los que remataron la faena. Más o menos como en «la guerra de Gila».

Tras la victoria de unos y derrota de los otros, se reunieron todos en Versalles y los vencedores les obligaron a aceptar, sobre todo a los alemanes, unas condiciones leoninas que no tuvieron más remedio que sufrir, aunque entre bambalinas ya acordaron los enemigos entre sí que «no se podría sobrevivir a otra guerra»; sin embargo esto último no lo debieron tener en cuenta, a la vista de la historia posterior.

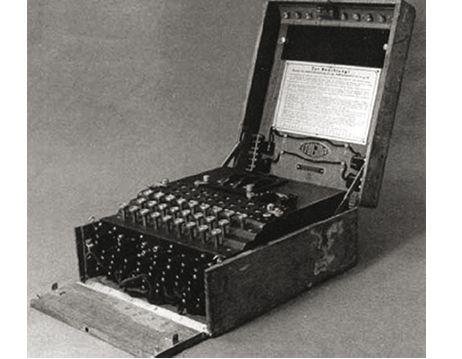

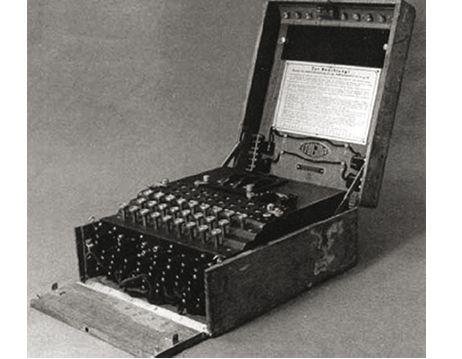

LA ENIGMA: DEMASIADO BUENA

Lo que sí comprendió el Ejército alemán era que debía sacar mejores notas en criptografía, y ahí fue donde sorprendieron a los aliados en la Segunda Guerra Mundial e incluso antes, ya que los mensajes eran un puro galimatías hasta para los mejores criptoanalistas. Los franceses consideraron indescifrable el nuevo código y desistieron de intentarlo.

Al otro lado de Alemania estaban los polacos, que se encontraban entre dos fuegos, pues eran obvios los deseos de soviéticos y nazis de ocupar su tierra. Pasado el tiempo, el pacto Molotov-Ribbentrop no hizo sino convencerles de que estaban en el punto de mira y por ello ya en tiempo supuestamente de paz hicieron de su servicio de cifrado una de las ideas estratégicas, pues daban por hecho que les invadirían y querían estar preparados. El problema es que la nueva cifra de los alemanes era indescifrable según todos los expertos, incluso los polacos. Dicha cifra se basaba en una vieja idea, que es combinar varias cifras para dar otra mucho más compleja, y hacerlo de modo mecánico para que fuera sencillo y rápido hacer y deshacer si se dispone del código. Y aquí entra en juego la máquina Enigma, que tenía el aspecto de una máquina de escribir modificada para cifrar.

Lo triste del caso es que la misma idea la tuvieron alemanes, suecos, americanos, etc., pero sólo Arthur Scherbius y Richard Ritter lograron crear una empresa y no arruinarse en aquella época de recesión económica. Los otros que lo intentaron quebraron porque creían que las empresas, que también tenían que transmitir sus planes y proyectos por medio de redes públicas que todos podrían espiar, estarían dispuestas a invertir mucho dinero en máquinas de cifrado, y esa idea resultó equivocada porque en el mundo de los negocios bastaba con utilizar técnicas de cifrado muy rudimentarias para defenderse con éxito de los competidores.

La idea de las máquinas de cifrado se perdió, fue tan sólo un gadget pasajero excepto en Alemania. Y logró triunfar porque el Ejército alemán vio que ese gadget ya tenía en su diseño básico lo que se necesitaba para sus fines militares y encargó el invento a sus creadores en grandes cantidades, pese a que el mercado que habían pensado sus inventores era el de las empresas. El caso es que fabricaron la Enigma de forma masiva para los ejércitos, con variantes según fuera para el de Tierra, Mar o Aire, y desde 1926 la empresa fue absorbida por el Estado.

La paradójica lección a aprender de este caso será, ya lo adelantamos, que el fracaso terminó llegando porque la Enigma era «muy» buena y ese convencimiento les llevó a confiar «en exceso» en ella, sin preocuparse de seguir los procedimientos al pie de la letra en el cien por cien de las situaciones y sin preocuparse de evolucionarla y perfeccionarla de forma constante: un exceso de confianza que les costó la derrota.

UN SECRETO ENVUELTO EN UN MISTERIO

La idea base era sencilla: unas claves donde cada letra se sustituía por otra. Hasta aquí elemental. La novedad fue que combinó varias claves alfabéticas de sustitución, y cada vez que se tecleaba una letra, se iluminaba la bombilla de su panel con la «otra» letra por la que era sustituida: el operador anotaba la nueva letra y tecleaba la siguiente.

No obstante, y esto era lo mejor de la Enigma, cada vez que se pulsaba una tecla, la rueda de claves avanzaba un paso, y una vez hubiera dado una vuelta completa avanzaba un paso la rueda siguiente (había tres ruedas de letras encadenadas en las Enigma de la Wehrmacht y cinco en las de la Kriegsmarine). Además, las ruedas tenían un cableado distinto en cada una de ellas, y se podían poner en cualquier orden, con lo que el asunto se complicaba más aún. Para rematar, la señal que salía de la última rueda se devolvía de nuevo a través de las ruedas originales y tan sólo entonces se iluminaba la luz correspondiente a la letra en la que se había convertido la tecleada. Por si fuera poco, llevaba asimismo una serie de clavijas para intercambiar algunas letras tecleadas antes de pasar a los discos de intercambio.

UNA UTILIZACIÓN SIMPLÍSIMA

El hecho de que la señal tecleada viajase a través de los discos y después volviera por los mismos caminos, pero en dirección contraria, para iluminar la letra codificada, hacía que la descodificación en la estación receptora consistiese en teclear lo que se recibía, y de nuevo salía en el panel el texto original, por pura simetría de cableado. Sencillo y eficiente, cualquier soldado lo podía utilizar con resultados excelentes.

CON TRILLONES DE POSIBILIDADES

Para ello por supuesto tenía que empezar por poner los discos asignados para ese día, en las posiciones iniciales adecuadas, y colocar las clavijas en la posición que le determinaba, como lo demás, el libro de claves de ese día. Las variantes de la Enigma consistían en cuántos discos tenía la máquina, en qué orden se ponían y cuántas letras y cómo se intercambiaban antes de pasar a los discos de codificación. El resultado: trillones de posibilidades. Imposible, imposible, imposible.

La máquina Enigma no parecía destinada a figurar en estas páginas consagradas a los «desastres» tecnológicos y, sin embargo, acabó mereciéndose estar en un capítulo preferente por varias razones, algunas de las cuales hunden sus raíces en la estupidez humana, con la que siempre hay que contar en los temas importantes. Y llega a la categoría de desastre, si no catástrofe, porque para sus usuarios significó una importante contribución a su derrota aunque, como en muchos otros aspectos de la técnica, lo que para unos es un desastre para sus adversarios es un triunfo.

LA NECESIDAD HACE LA CIENCIA

Los polacos creyeron que, pese a ser imposible, debían intentarlo, y pusieron a toda la Oficina de Cifrado a trabajar, pese a las pocas esperanzas que había en sus resultados. En este punto entra en escena Marian Rejewski, a quien su jefe encarga que se enfrente a los nuevos códigos.

Los franceses, muy suyos, habían «abandonado toda esperanza» como si del infierno de Dante se tratara, y aunque la suerte les sonrió no supieron aprovecharlo. Porque los franceses accedieron por medio del espionaje y el soborno a los documentos que describían la máquina y la manera de hacer las claves y los libros de códigos. Además se hicieron con una de las (pocas) máquinas comerciales que se vendieron al público la cual, aunque más sencilla, contenía todas las ideas básicas.

Aun así, dada la complejidad del cifrado (había trillones de posibles códigos) y dado que los códigos se cambiaban cada día, no se dedicaron mucho a ello y siguieron considerándolo imposible. De todos modos continuaron pagando a sus confidentes para que les entregaran los libros de claves de cada día del mes. Ello debería haberles hecho más fácil la solución, pero al comienzo del día se enviaba una información, cifrada según el libro de claves de ese día, con un cambio de clave que había que hacer y era con esa «nueva clave» con la que se codificaba una clave especial diferente «para cada transmisión» del día. Todo dependía de esa nueva clave, no de la teóricamente usada ese día (la del libro de códigos).

El punto fuerte del código era la cantidad casi infinita de posibilidades distintas y el punto débil era que había que tener el que correspondía a cada día, porque jugar a probar todas ocupaba más de un día, y dos, y meses y años y siglos. Imposible.

UNA PEQUEÑÍSIMA GRIETA

De todos modos, como medida de seguridad para la transmisión se enviaba la clave del mensaje «por duplicado» al principio, tres (seis) letras que abrían cada mensaje. Eso aseguraba que fuera una transmisión correcta o permitía pedir la reemisión si había habido interferencias. Pero el sistema tenía puntos débiles; pocos, pero los tenía. Y uno de ellos era eso de que en cada mensaje se enviaba la clave «dos» veces al comienzo. Ello dio pie a relacionar las posiciones 1 y 4, la 2 y 5 y la 3 y 6, y ya había «algo» que se sabía, aunque fuera poco.

EN LA GRIETA SE CLAVA UN CLAVO

Otro punto débil, para que nos hagamos idea de hasta qué punto se agarraban a un clavo ardiendo, era que cada letra nunca quedaba codificada como ella misma, por lo que se eliminaba una posibilidad de cada veintitantas.

Con ello Rejewski estableció catálogos de relaciones, acabó logrando éxitos parciales y con el tiempo logró descodificar los mensajes, ayudándose de máquinas Enigma creadas según los planos y otras herramientas mecánicas, ya en su etapa británica, para generar claves y probar soluciones a los mensajes de forma rutinaria (que como hacían «tic-tac» al funcionar, fueron llamadas «bombas» de descifrado). Y su jefe, que tenía acceso a las claves (compradas a través de los franceses), estaba bien callado para que el genio se curtiese antes de la guerra, en que quizá ya no habría posibilidad de acceder a los códigos a través del espionaje.

Al acercarse la nueva guerra el código volvió a convertirse en indescifrable, lo que indicó a los polacos que los alemanes habían introducido mejoras en la máquina. Y así era, pues el número de discos posibles era mayor (podían disponer de una docena de discos y el libro de claves del día podía decir que había que trabajar con el disco 7 en la posición A, el disco 2 en la posición B y el disco 1 en la C, por ejemplo), y las letras que se cambiaban por medio de unos cables parecidos a los de una centralita telefónica manual también habían aumentado.

MUCHA GENTE A TRABAJAR

Poco antes de la guerra de 1939, los polacos se pusieron en contacto con franceses e ingleses, con los que habían firmado un pacto de defensa mutua, y les pasaron todo lo que tenían, incluyendo a Rejewski, a fin de que tuvieran acceso a lo que ellos sabían. Los franceses se quedaron con la boca abierta ante lo mucho que los polacos habían avanzado, y los ingleses crearon una nueva oficina para todo ello, con departamentos independientes para Tierra, Mar y Aire, ya que los diversos ejércitos alemanes usaban versiones distintas de la Enigma.

Según diversas fuentes, además de todo eso los ingleses consiguieron máquinas enigma saboteando un transporte de las mismas, interceptando barcos o submarinos, etc., y la copia de la máquina que habían reconstruido los polacos también fue enviada a Inglaterra con una compañía de teatro que volvía desde Polonia antes de que empezara la guerra.

Los británicos reunieron a los mejores expertos en criptografía, lógica, ajedrez y matemáticas (entre otros estaba Alan Turing) y los encerraron en Bletchley Park, una mansión fuera de Londres[2], junto con todos los que pudieran ayudar de algún modo.

MUCHO DINERO

Pusieron en marcha todo lo que les habían pasado los polacos y añadieron más «bombas» y personal para descifrar (tras mandar los técnicos una carta al propio Churchill pidiéndole de forma personal lo que se les negaba por los cauces reglamentarios) y con esa ayuda desarrollaron máquinas automáticas de descifrado (las Colossus, de las que hablaremos algo más adelante) y con el tiempo consiguieron leer los mensajes alemanes tras las dos horas que necesitaban para probar la clave inicial y descifrarla.

Y HASTA PSICÓLOGOS

También se apoyaron en la psicología: el encargado de enviar el mensaje tenía que decidir esa clave que enviaba duplicada al principio de cada mensaje, y casi ningún soldado estaba tan motivado como para utilizar claves realmente imaginativas como «LST-LST», por ejemplo; por el contrario eran muy comunes combinaciones como «123-123», «QWE-QWE» (porque están contiguas en el teclado), etc. Los gabinetes de cifra, primero polacos y más adelante británicos, llegaron a documentar el sistema de turnos de las estaciones de radio principales para saber cuándo le volvía a tocar estar de guardia al operador que solía empezar sus claves con «123-123», por ejemplo, con el fin de intentar el descifrado empezando con esa posibilidad.

Y LOS «HOMBRES DEL TIEMPO»

Se ayudaron incluso de la meteorología, porque el primer mensaje de cada mañana era el «parte meteorológico» del Mar del Norte y, desde la estación de Bergen, empezaban diciendo si había nubes o no: los británicos se tomaron muchas molestias para averiguar si a primera hora había o no nubes en Bergen y así saber cómo empezaría el mensaje de esa mañana para, con ese detalle, ayudar en su descifrado. Porque una vez que se descifraba uno, se tenía la clave del día y era relativamente sencillo descifrar el resto de mensajes que se habían transmitido. Lo malo era cuando el primer mensaje descifrado se terminaba de poner en claro ya por la noche.

Total, que avanzado el año 1940 ya podían descifrar mensajes alemanes.

DAÑOS COLATERALES: CREARON EL PRIMER ORDENADOR UTILIZABLE

A partir de ese momento todo estaba «en claro» pero, como el tema era vital, habían ensayado otra de las ideas de Turing, que consistía en una máquina electrónica que se podía reconfigurar para hacer diversas operaciones matemáticas y lógicas y cambiar las tareas según interesara. Era, como señalábamos, el Colossus, quizá el primer computador de la historia, pero al terminar la guerra todo ello pasó a ser secreto y esa máquina fue desmantelada, cuando era un ordenador de pleno derecho y operativo que podría haberles proporcionado a los británicos un arma quizá decisiva en una de las siguientes guerras mundiales (la gran guerra comercial, que todavía dura y en la que no se hacen prisioneros).

También es triste saber que a Marian Rejewski le tuvieron todo el tiempo en labores secundarias, cuando fue quien logró el éxito inicial que permitió la solución. Al fin y al cabo, meter la pata es una vieja tradición de la humanidad (no es más que el segundo principio de la termodinámica en otra variante).

Y HASTA EL ÉXITO SE GUARDÓ EN SECRETO

También resulta muy triste saber que en muchas ocasiones, los servicios de cifrado de los británicos obtuvieron «a tiempo» informaciones clave que podían cambiar el resultado de alguna escaramuza, o salvar un barco, o unos hombres en suma, y no utilizaron esa información para que los alemanes no sospecharan que se podía descifrar la Enigma.

El resultado final es que los mensajes alemanes fueron interceptados de forma cada vez más sistemática y ello ayudó a los aliados a ganar la guerra porque los alemanes «nunca sospecharon» de la debilidad de la Enigma y siguieron confiando a sus códigos las comunicaciones importantes. Por eso una máquina soberbia, la Enigma, fue a la postre un desastre para la Alemania nazi.

Una de las historias sórdidas de aquella guerra es que los alemanes sabían que los aliados se fiaban poco de los rusos, y por ello, cuando descubrieron en el bosque de Katyn unas fosas comunes que contenían cerca de veinte mil cadáveres[3] de la oficialidad del ejército y la intelectualidad polaca que no eran afines a la Unión Soviética y por ello murieron asesinados[4] en 1940, se dedicaron metódicamente a desenterrarlos y tomar nota de los datos de cada cadáver, preparando una operación de propaganda anti soviética para destruir la alianza de los rusos con ingleses y americanos. Para ello, cada día enviaban mensajes al Alto Mando, y por lo tanto a través de los códigos de la Enigma, incluyendo los nombres de los muertos para que fuesen reenviados más adelante por vía diplomática a británicos y norteamericanos. Y ello con mensajes que incluían muchos nombres raros por la profusión de letras poco frecuentes en inglés pero que eran frecuentes (apellidos) en polaco. Al principio, los que descifraban esos mensajes creían que lo estaban haciendo mal o que eran mensajes sin sentido, y trabajaron mucho en asegurarse de que lo estaban descifrando bien, hasta que cayeron en ello (Marian Rejewski quizá tuvo algo que ver). En el proceso, se convencieron más aún de que iban por el buen camino.

De todos modos la alianza antialemana prefirió ignorar el tema antes que perder la colaboración del frente ruso en la lucha contra los nacionalsocialistas, aunque ello les ayudó a seguir perfeccionando sus técnicas de descifrado y es otro ejemplo de que cifrar lo que no hacía falta «comunicar en secreto», aunque sea normal, es otra de esas tonterías que se hacen y «desgasta» el sistema de cifrado; en esas fechas les costó carísimo a los aliados orientales de los alemanes, como vamos a ver a continuación.

EL OCÉANO ERA GRANDE Y LA INFORMACIÓN ESCASA

En una determinada fase de la guerra en el Pacífico, los norteamericanos estaban en franca retirada, habían hundido casi toda su flota en Pearl Harbor y, gracias a que en un caso de clara imprudencia los habían sacado esos días del puerto para unas maniobras «sin escolta», les quedaban en ese momento unos escasos tres portaaviones, uno de ellos gravemente averiado. Con esos tres barcos tenían que cubrir todo el océano de los océanos.

Además parecía inminente un desembarco de los japoneses que, con sus cinco portaaviones pesados y unos pocos más ligeros además de una potente flota de apoyo formada por acorazados, cruceros, etc., podían golpear con mucha fuerza donde sea que decidiesen atacar, y casi con la seguridad de que no iban a encontrar oposición salvo que tuviesen la mala suerte de atacar por donde estaban los portaaviones norteamericanos, y sólo si estaban todos en el mismo sitio.

Los posibles puntos de desembarco eran infinitos, desde las Aleutianas (donde efectivamente atacaron los japoneses como «maniobra de distracción») en el norte hasta, incluso, California o el Canal de Panamá por el sur, pero pasando por infinitas islas que por el camino podían ser una base de aprovisionamiento para siguientes ataques y sin olvidar el jugoso botín que les supondría atacar el territorio australiano o la India. Los norteamericanos necesitaban información sobre «dónde» iban a atacar los japoneses; sin embargo, se movían a ciegas a la hora de combatir en el océano. Y el Pacífico es enorme.

LOS JAPONESES ERAN DISCIPLINADOS

Los japoneses tenían sus propias técnicas de cifrado. No estaban tan mecanizadas como las alemanas, pero eran utilizadas con mucho cuidado y profesionalidad, cambiando los libros de claves de vez en cuando, por lo que pudieron preparar una operación tan compleja y espectacular como el ataque a Pearl Harbor como si nadie les escuchase. Después de eso se han podido oír muchas «teorías de conspiraciones» diversas y variadas acerca de que los norteamericanos «sí» sabían que les iban a atacar en Pearl Harbor, algunas ingeniosas y creíbles, pero por si acaso hay que tenerles un gran respeto a los métodos de cifrado de los japoneses, que utilizaban un libro de codificación con 33 333 palabras, sílabas y letras que convertían en números de cinco cifras que luego combinaban según otro libro de claves, que era el que podía cambiar de un mes a otro.

Que los expertos en cifrado norteamericanos no tuvieran éxitos espectaculares no quiere decir que no trabajasen bien y que no hiciesen todo lo que estaba a su alcance para saber qué órdenes radiaba el alto mando japonés a los capitanes de su flota. De hecho, el código japonés, que los norteamericanos llamaban JN25, al poco de comenzar la guerra ya estaba descifrado en su mayor parte, pero eso no era una ventaja decisiva en algunos momentos, porque cada vez que cambiaban los libros de claves los norteamericanos se volvían a quedar sordos durante unas semanas, y porque el cifrado lo complementaban con técnicas simples pero efectivas al referirse al «objetivo AF» sin detallar qué lugar del océano era «AF».

Una de esas cosas que estaba al alcance de los gabinetes de cifrado norteamericanos, aunque es una tarea laboriosa y de muy pobres resultados, es el «análisis de tráfico», que no es más que llevar la cuenta de los mensajes que se envían, sus orígenes, clasificarlos por diversas tipologías (algunas veces nada más que por si son «largos» o «cortos». Es una labor oscura y poco productiva, pero a veces tiene sus momentos de gloria.

Y el análisis de tráfico les decía que los capitanes de la flota imperial se cruzaban un número inusualmente alto de mensajes con sus mandos que mencionaban un objetivo llamado «AF». Ese «AF» podía ser el lugar del desembarco principal, pero no sabían qué parte del Pacífico era llamada así por los japoneses en sus códigos, aunque sí habían llegado a saber cómo cifraban algunas cosas, como la palabra «agua» por ejemplo.

TIRARON DE LA LENGUA

Lo que hicieron entonces los norteamericanos fue generar mensajes falsos, sin cifrar de una manera rigurosa, con informaciones que podían ser importantes para los japoneses. La isla de Midway está en mitad de la ruta que necesitaban los aviones de entonces para atravesar el océano (volaban de California a Hawái, de allí a Midway y de allí a Guam o a Wake, desde donde ya tenían autonomía para llegar a Australia y la India o incluso a China) y era uno de los destinos probables de los japoneses. Así es que desde allí emitieron un mensaje diciendo que tenían problemas con la potabilizadora de «agua». Hay que suponer que también lanzaron mensajes-cebo referidos a otros destinos, pero el mensaje que pasó a la historia fue el de Midway.

Y LOS JAPONESES PICARON

Los japoneses, desde alguna estación de radio perdida en una de las miles de islas del océano, no perdieron tiempo en transmitir esa noticia a sus mandos aunque, en un fallo de dimensiones históricas, lo transmitieron «cifrado» y los norteamericanos, al ver que en las siguientes horas salía un mensaje que hablaba de agua y de «AF», por fin supieron que «AF» era Midway, colocaron todas sus fichas en esa casilla del tablero de juego, sorprendieron a los japoneses, hundieron una parte muy significativa de su flota y a partir de ese día dejaron de estar en retirada para pasar a la ofensiva en el Pacífico.

EL PROBLEMA DE HABLAR MÁS DE LA CUENTA

«No tiene sentido cifrar una información que no es secreta». Si los japoneses no hubiesen cifrado la información de que en Midway había problemas con el agua, cosa que se supone que sus enemigos ya sabían, es posible que la historia se hubiese escrito con conclusiones bastante diferentes y, quizá, en otro alfabeto. Aunque tampoco es cosa de tachar de ineptos a los japoneses, porque los norteamericanos habían emitido el mensaje falso utilizando un sistema de cifrado que «creían» que los japoneses ya les habían conseguido descifrar. Por lo tanto, si los japoneses emitían sin cifrar el contenido de ese mensaje que habían descifrado, estarían delatándose y diciendo que ya lo podían descifrar y, por lo tanto, perdiendo la ventaja de saber descifrarlo. Fintas en las fintas de las fintas de las fintas.

CITA CON EL DESTINO

Todavía la criptografía fue protagonista de otro episodio clave de la Segunda Guerra Mundial, para nada glorioso como «hecho de armas», pero que tuvo una importante influencia en el desarrollo de las últimas fases de la guerra en el Pacífico.

Los norteamericanos detectaron y descifraron un mensaje en el que se anunciaba un viaje de inspección a varias bases por parte del almirante Isoroku Yamamoto. El mensaje era muy preciso en cuanto a horario y Yamamoto era alguien riguroso en el cumplimiento de sus planes, por lo que se podía dar por hecho que iba a estar en esos sitios y a esas horas. Y en uno de los trayectos, al acercarse a la isla de Bouganville, podía estar al alcance de los cazas pesados P-38 Lightning (más lentos que los demás, pero de mayor radio de acción). La oportunidad de, digamos, «eliminar» al más admirado almirante japonés era única; muy por los pelos, porque estaba en el límite de lo que los P-38 podían alcanzar, pero era posible si Yamamoto era puntual.

Los norteamericanos le tenían un auténtico respeto a Yamamoto, como militar y como persona; y el respeto era mutuo, pues Yamamoto había estudiado en Estados Unidos, conocía bien el país y se había opuesto a que Japón le declarase la guerra. Pero cuando fue inevitable, se dedicó a ello no sólo con disciplina, sino con todas sus fuerzas y profesionalidad. No obstante, por la misma razón, su muerte era la posibilidad de acortar la guerra de forma apreciable.

Los P-38 despegaron con depósitos auxiliares para aumentar su alcance, pero incluso con esa ayuda al llegar a la zona del ataque sólo dispondrían de catorce minutos de plazo para volverse, si querían llegar de vuelta a su aeropuerto. Se presentaron en el punto elegido a las 8:33. A Yamamoto se le esperaba por allí a las 8:35. Fue puntual.

Los norteamericanos derribaron los dos aviones de transporte japoneses y varios de los cazas Mitsubishi-Zero de escolta, perdiendo un P-38 en la escaramuza. El almirante Yamamoto fue encontrado casi sin heridas aparentes pero muerto en su avión que, con un motor averiado y un ala rota, se estrelló en la selva de Bouganville. Heridas aparte, murió por su puntualidad (los relojes japoneses han heredado ese rasgo) y por confiar en un sistema criptográfico que ya había sido, a esas alturas, sobradamente sobrepasado por los técnicos de los gabinetes criptográficos norteamericanos.

UNA INSTALACIÓN POCO SERIA: LOS ÁLAMOS Y EL PROYECTO MANHATTAN

Como se ve, en asuntos de seguridad la paranoia no es una enfermedad mental sino una virtud profesional; los profesionales no siempre están donde se les necesita y, muchas veces, no están allí porque «alguien» decide que sobran. Ese «alguien» se suele equivocar, pero a veces las cosas le salen bien por casualidad y quienes menospreciaron la seguridad sacan la conclusión, aún más equivocada, de que tenían razón. Un ejemplo es el Proyecto Manhattan en Los Álamos.

¿Se imaginan ustedes una instalación militar nuclear con los sistemas de seguridad de la «Señorita Pepis»? Pues haberla, la hubo. Estamos hablando de Los Álamos, donde se planeó y creó la primera bomba atómica, y donde surgió de la nada media industria nuclear contando para ello con los mejores cerebros de la época que quisieron colaborar en el Proyecto Manhattan.

A nadie hay que decirle que a los militares les gusta la seguridad y el secretismo, pues en su oficio es necesario y obligado. Lo que ya no es habitual es que los científicos lo adopten con facilidad, pues su espíritu es que el conocimiento debe ser público. Evidentemente hubo colisión de modos de trabajo y modos de vida. El proyecto estuvo a punto de fracasar de origen, pues el científico principal (Oppenheimer) tenía en su contra entre otras cosas haber tenido una novia comunista (y eso que en la Segunda Guerra Mundial americanos y soviéticos luchaban juntos), por lo que le pusieron vetos que finalmente terminaron levantando porque «Opi» era un organizador nato, sabía elegir los colaboradores adecuados y tuvo el apoyo total del general Groves (que, a cargo del proyecto a nivel militar, era alguien efectivo: venía de terminar de construir el Pentágono).

Hubo que captar a cada uno de los especialistas allí donde estaba, bien en Estados Unidos o en Inglaterra, trasladarlo a las instalaciones correspondientes y ponerle a trabajar, construyendo para ello los laboratorios que necesitasen. Y todo contra reloj.

Según cuenta Richard Feynman (realmente Feinmanovich, hijo de emigrantes rusos) la seguridad era una obsesión, pero con fallos catastróficos para quien supiese leer. Por ejemplo, para trasladar al personal hasta Albuquerque (y desde allí a Los Álamos) se pedía a la gente que fueran en grupos de pocas personas (a poder ser familias) para no dejar pistas. Pero como cada experto era de un sitio distinto, de repente una estación relativamente poco importante empezó a tener en un corto tiempo un flujo de personas abundante que luego no volvían a coger el tren. Además, enviaban todo el material (cientos de toneladas, a la postre) desde la misma estación de origen cercana a la universidad o la empresa (cientos de cajas al mismo sitio y desde el mismo origen). Y muchas veces con el mismo destinatario.

Si ya parece que lo hemos visto todo, tan sólo hemos visto la parte externa, pues la seguridad era aparente, ya que tiene que dar mucho «cante» que en mitad de una zona desértica hagan en 1940 una carretera de varios carriles (por si hay que evacuarlos a toda velocidad, como si ante una explosión nuclear fuera posible salvarse corriendo).

Dentro de la base ocurría en toda su crudeza el choque de modos de ver el mundo. Todos los que tenían conocimiento directo y concreto de alguna fase del proyecto tenían que tener la información guardada en cajas de caudales o archivadores de seguridad (con llave o cerradura de seguridad). Y a los que no estaban en el ajo se les decía lo que tenían que hacer, dudando de que supieran estar callados, así que se les indicaba hasta el modo de hacerlo, pero no se les decía por qué tenían que hacer lo que hacían.

Feynman era alguien fuera de lo corriente en la manera de ver el mundo y era muy joven (todavía no había ganado su Premio Nobel), por lo que alguna de las veces que estaba transmitiendo lo que debían hacer otros, ante las preguntas o afirmaciones del tipo «¿por qué hay que hacer esto tan raro?» o «por lo que vemos parece que queréis fabricar tal cosa», confió en ellos y les dijo lo que necesitaban. El resultado fue algo que parece obvio: si te dicen lo que quieren de algo en lo que tú eres experto (y el que lo pide no lo es), puede ocurrir (ocurre casi siempre) que hay modos mejores de hacerlo que los que se le hayan ocurrido al que lo pide. Feynman cuenta que cuando dijo lo que quería a un grupo de trabajo, sabían que como lo pedía era un método malo y lento, y que la ciencia ese tema lo había resuelto hacía tiempo bien y rápido, con lo que la solución se aceleraba sola.

Confiar ayuda casi siempre entre gente cabal; desconfiar sólo provoca susceptibilidades y atrasos. Pero los jefes de división (casi todos científicos) llevaban mal la manía de la seguridad, así que las combinaciones de las cajas fuertes eran las de origen tal como salen de fábrica —siempre las mismas, para no crear problemas a los vendedores— en la mitad de los casos, y en la otra mitad eran las clásicas fechas de nacimiento, boda y similares. Los puristas usaban códigos raros (como el famoso número π o el algo menos famoso número e). Y a nadie se le había ocurrido que los fabricantes de archivadores suelen desbloquear la cerradura con maniobras sencillas que se sabe cualquiera del gremio, ni que los carpinteros llevan toda la vida abriendo puertas a la gente que se ha dejado las llaves dentro de casa.

Resultado, de cara a los militares se guardaban las apariencias pero, en el fondo, aquello era el paraíso de los espías.

Y si creen que el recinto tenía al menos un perímetro controlado, lo llevan claro, pues había zonas sin vigilancia, alambradas rotas por los animales salvajes de la zona (al cabo de unos cuantos animales que hacen saltar la alarma dejas de salir corriendo a ver quién se ha colado o quién se ha escapado). Feynman relata cómo salía por alguno de los agujeros de la alambrada, saludaba al guarda de la entrada a la que volvía por la puerta, volvía a salir por la alambrada rota, volvía a entrar, y lo hacía varias veces seguidas sin que nadie le llamara al orden.

Lo extraño es que los rusos no tuvieran la información al momento. La verdad es que lo difícil era irse de un lugar a cien kilómetros de ninguna parte hasta un sitio donde pasar la información, y la guinda del pastel es que uno de los pocos que tenían coche en aquel lugar y siempre estaba dispuesto a «ayudar» a otros era el que pasaba la información. Tristemente, condenaron a un matrimonio judío por ello, cuando lo que pasaban era «peccata minuta» frente a la ciencia de alto nivel que pasaba libremente «el del coche».

Y no sabemos si para la humanidad en su conjunto eso fue «buena» o «mala» suerte porque, tal como se hicieron las cosas, los soviéticos obtuvieron pronto la bomba atómica y, si los años de la Guerra Fría se hubieran desarrollado con sólo uno de los ejércitos armado con ella quizá el mundo sería hoy muy diferente. Por supuesto sería en exceso atrevido decir si para mejor o para peor.

TORRES MÁS ALTAS NO HAN CAÍDO

Desde los éxitos criptográficos de los norteamericanos en la guerra del Pacífico, y pasando por los éxitos por los pelos de su seguridad en el programa nuclear militar, todavía en los últimos años del siglo XX y más allá, Estados Unidos ha sufrido una espectacular derrota propiciada por el buen uso que uno de sus enemigos asiáticos hizo de las comunicaciones cifradas.

Los servicios secretos norteamericanos presumen de espiar todos los correos electrónicos del planeta, pero no detectaron que Al Qaeda estaba planeando el atentado a las Torres Gemelas, pese a que en su preparación los terroristas utilizaron profusamente, y durante años, el correo electrónico, incluso viviendo largas temporadas en Estados Unidos. Pero es que sus mensajes los enviaban cifrados, como hacen cada vez más empresas y particulares.

La peor de las ironías es que para el cifrado utilizaron el software PGP (Pretty Good Privacy), creado de forma altruista por Phil Zimmermann bajo la bandera de las libertades personales y los derechos de las personas a, por ejemplo, la privacidad. Es un programa gratuito y norteamericano.