—¿Fate? ¿Destino? —preguntó Frank Bishop.

—Ese es su nombre de usuario —dijo Gillette—, su nombre de pantalla. Sólo que él lo escribe P-H-A-T-E. Como Phishing, con ph, ¿recuerdas? Como hacen los hackers.

Todo reside en la ortografía…

—¿Cuál es su nombre real? —preguntó Patricia Nolan.

—No lo sé. Nadie parece saber nada de él, pero quienes han oído hablar de él le temen como a un demonio. No suele andar con ninguna de las bandas, lo que es raro. Es una leyenda.

—¿Es un wizard? —preguntó Stephen Miller.

—Es todo un wizard.

—¿Por qué crees que él es nuestro asesino? —preguntó Bishop.

—Esto es lo que he encontrado. Phate y un amigo suyo, alguien cuyo nombre es Shawn, escribieron un software denominado Trapdoor. Ahora bien, en el mundo de los ordenadores «trapdoor» hace alusión a un agujero construido dentro del sistema de seguridad que permite a los diseñadores de software volver dentro para arreglar problemas sin necesidad de contraseña. Phate y Shawn utilizan el mismo nombre para designar algo que es bien distinto. Es un programa que, de alguna manera, los deja entrar en cualquier ordenador.

—Trapdoor —musitó Bishop—. Suena a patíbulo.

—Es como un patíbulo —repitió Gillette.

—¿Y cómo funciona? —preguntó Nolan.

Gillette estuvo a punto de explicárselo en el lenguaje de los iniciados, pero entonces advirtió la presencia de Bishop y de Shelton.

Dilo para tontos.

El hacker se acercó a una de las pizarras blancas que no tenían nada escrito y dibujó un diagrama. Dijo:

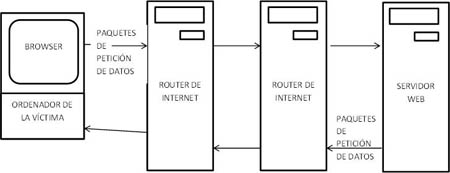

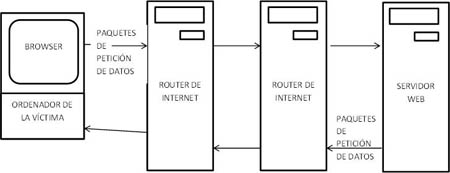

—La forma en que viaja la información por la red no es como en un teléfono. Todo lo que uno recoge cuando está conectado (un correo electrónico, música que uno desea escuchar, una fotografía que se descarga, los gráficos de un sitio web) se descompone en fragmentos de información llamados packets, paquetes. Cuando uno envía algo desde su ordenador, estos paquetes se mandan a Internet con una dirección y algunas instrucciones para volver a juntarlos. En el punto de recogida esos paquetes se vuelven a ensamblar y así uno puede acceder a ellos desde su ordenador.

—¿Y por qué los despedazan? —preguntó Shelton.

—Para que muchos paquetes diferentes —respondió Nolan— puedan enviarse por los mismos conductos a un mismo tiempo. Y para que, si algunos se pierden o se dañan, tu ordenador pueda reenviarlos —esto es, los dañados o perdidos— sin tener que reponer otra vez todos y con ello el mensaje completo.

Gillette señaló su diagrama.

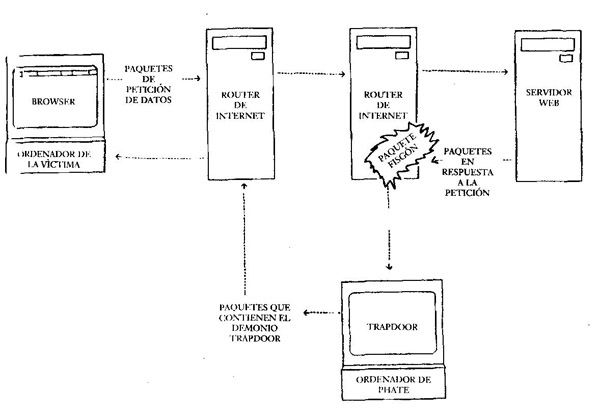

—Los paquetes se envían a Internet por medio de estos routers, que no son sino enormes ordenadores diseminados por todo el país que guían a los paquetes hasta su destino final. Los routers poseen grandes dispositivos de seguridad pero Phate se las ha arreglado para entrar en algunos de ellos y colar dentro un paquete fisgón.

—Que, supongo —dijo Bishop—, busca unos paquetes concretos.

—Exacto —continuó Gillette—. Los identifica por el nombre de pantalla o por la dirección de la que proceden o hacia la que se dirigen. Y cuando el fisgón encuentra los paquetes que ha estado esperando los encamina hacia el ordenador de Phate. Y, una vez allí, Phate añade algo a esos paquetes —Gillette se dirigió ahora a Miller—: ¿Has oído hablar de la esteneanografía?

El policía negó con la cabeza. Tampoco Tony Mott ni Linda Sánchez conocían el término pero Patricia Nolan dijo:

—Son datos secretos y ocultos en, por poner un ejemplo, ficheros de sonido o de imagen, que uno envía por la red. Material de espías.

—Sí —confirmó Gillette—. Son datos encriptados, que viajan en el mismo entramado del fichero, y en el caso de que alguien intercepta tu correo y lo lea o mire la foto que envías, todo lo que verá será un inocente fichero y no los datos ocultos que contiene. Bueno, y eso es lo que hace el Trapdoor de Phate. Sólo que no esconde mensajes camuflados sino una aplicación.

—¿Un programa en funcionamiento? —preguntó Nolan.

—Eso mismo. Y luego él se lo reenvía a su víctima.

Nolan movió la cabeza. Su rostro pálido y rechoncho demostraba tanto pasmo como admiración. Abstraída, tiró de un mechón de su pelo rizado para evitar que le cayera sobre la cara. Embelesada, bajó el tono de voz para decir:

—Nadie había hecho nada igual.

—¿En qué consiste ese software que envía? —preguntó Bishop.

—Es un demon, un demonio —dijo Gillette, dibujando un segundo diagrama para explicar el funcionamiento de Traodoor.

—¿Un demonio? —replicó Shelton.

—Hay toda una categoría de software llamada «bots» —explicó Gillette—. Una abreviatura de «robots». Y eso es lo que son: robots de software. Cuando se los activa, trabajan por su cuenta, sin necesidad de ninguna entrada de datos por parte de los humanos. Pueden viajar de una máquina a otra, pueden reproducirse, pueden esconderse, pueden comunicarse con otros ordenadores o con gente y pueden suicidarse. Los demonios son un tipo de «bots» —prosiguió Gillette—. Se asientan dentro de tu ordenador y hacen cosas como activar el reloj, recuperar archivos automáticamente o desfragmentar tu disco duro. Trabajo benéfico. Pero demonio Trapdoor ejecuta algo mucho más peligroso. Una vez que está dentro de tu ordenador modifica el sistema operativo y enlaza tu ordenador con el de Phate en cuanto te conectas a la red.

—Y toma tu directorio raíz —dijo Bishop.

—Exacto.

—Oh, esto sí que es malo —musitó Linda Sánchez—. Caray…

Nolan seguía enrollando en su dedo mechones de cabello rebelde. Sus ojos, pertrechados tras unas endebles gafas de diseño, denotaban una sensación de peligro, como si acabara de haber presenciado un accidente espantoso.

—Eso significa que si uno se conecta a la red, lee algo en un foro de discusión u hojea un correo electrónico, paga una factura, escucha música, descarga fotos o comprueba sus valores de Bolsa (o sea, hace cualquier cosa) Phate puede meterse en su ordenador.

—Sí. Cualquier cosa que obtengas vía Internet puede contener el demonio Trapdoor.

—Pero qué pasa con los cortafuegos —preguntó Miller—. ¿Por qué no lo frenan?

Los cortafuegos (firewalls, en inglés) son centinelas informáticos que sólo admiten la entrada en tu ordenador de aquellos ficheros o datos que previamente tú has solicitado. Gillette lo explicó:

—Es que eso es lo más genial de todo: que los demonios están escondidos en aquellos datos que tú has pedido, y que por tanto has exigido a los cortafuegos que no los detengan.

—¡Genial! —musitó un sarcástico Bob Shelton.

Tony Mott, absorto, tamborileaba con los dedos contra el casco de su bici.

—Está infringiendo la regla número uno.

—¿Cuál es? —preguntó Bishop.

—No te metas con los civiles —recitó Gillette.

—Los hackers creen que tanto el gobierno como las grandes empresas y los otros hackers son juego limpio —prosiguió Mott, asintiendo—. Pero uno nunca debería poner a civiles en su punto de mira.

—¿Hay algún modo de saber si se ha metido en tu ordenador? —preguntó Sánchez.

—Sólo minucias: el teclado anda un poco lento, los gráficos parpadean más de lo normal, un juego no responde tan rápido como antes o tu disco duro se demora un segundo o dos cuando no debería hacerlo. Nada tan obvio como para que la mayoría de la gente caiga en la cuenta de ello.

—¿Y cómo es que no encontraste esto de demonio en el ordenador de Lara Gibson? —le preguntó Bob Shelton.

—Lo encontré, de hecho, sólo que fue en forma de cadáver: era esa morralla. Phate insertó algún dispositivo autodestructivo en todo ello. Creo que el demonio advierte algo si uno trata de realizar algún tipo de análisis forense y se reescribe en forma de basura.

—¿Y cómo has llegado a descubrirlo? —le preguntó Bishop.

Gillette se encogió de hombros.

—He ido atando cabos a partir de esto —le pasó un montón de copias impresas que contenían información hallada en la red a Bishop.

Bishop ojeó los papeles.

Para: Grupo.

De: Triple-X.

He oído que Titan233 ha pedido una copia del Trapdoor. No la hagas, tío. Olvida todo lo que te hayan comentado sobre el tema. Sé cosas sobre Phate y Shawn. Son PELIGROSOS. No bromeo.

—¿Quién es? —preguntó Shelton—. ¿Triple-X? Me encantaría tener una pequeña charla con él.

—No sé cuál es su verdadero nombre ni dónde vive —dijo Gillette—. Quizá formó parte de alguna banda de cibernautas en compañía de Shawn y Phate.

Bishop echó una ojeada al resto de páginas impresas, y todas ofrecían algunos detalles o rumores acerca de Trapdoor. En varias, además, se citaba a Triple-X.

Nolan golpeó una de las hojas:

—¿Crees que podríamos rastrear a Triple-X usando la información del encabezamiento de este mensaje?

—Los encabezamientos de los correos electrónicos y de los foros de discusión —les explicó Gillette a Bishop y a Shelton— encierran información técnica sobre el camino seguido por el mensaje desde el ordenador de quien lo envía hasta el receptor. En teoría, uno puede echar una ojeada al encabezamiento y localizar el ordenador del emisor. Pero ya lo he intentado —miró la página e hizo un gesto—. Son todos falsos. Los hackers más serios falsifican los encabezamientos para que nadie pueda encontrarlos.

—¿Así que es un callejón sin salida? —musitó Shelton.

—Lo he leído todo, pero muy deprisa. Quizá deberíamos volver a mirarlo con detenimiento —dijo Gillette, con las páginas impresas en la mano—. Voy a escribir mi propio bot. Buscará cualquier mención a las palabras Phate, Shawn, Trapdoor o Triple-X.

—Una expedición de pesca —dijo Bishop—. Y con Ph: Phishing.

Todo reside en la ortografía…

—Llamemos al CERT —dijo Tony Mott—. Veamos si han oído algo sobre el tema.

Aunque la misma organización lo negara, todos los geeks del mundo sabían que el CERT era el Computer Emergency Response Team, el Equipo de Respuesta de Emergencia Informática. Ubicado en el campus Carne-gie-Mellon de Pittsburgh, el CERT era una cámara de compensación que ofrecía información sobre virus y otro tipo de amenazas informáticas. También daba avisos para administradores de sistemas previos a inminentes ataques de hackers.

Una vez que le explicaron en qué consistía esa organización, Bishop hizo una seña para que prosiguieran.

—Pero no digas nada de Wyatt —añadió Nolan—. El CERT está asociado al Departamento de Defensa.

Mott llamó y estuvo hablando con alguien que conocía en la organización. Tras cruzar algunas palabras, colgó.

—Nunca han oído hablar de Trapdoor ni de nada parecido. Quieren que los tengamos informados.

Linda Sánchez estaba mirando el diagrama que Gillette había dibujado en la pizarra blanca. Y, con un susurro atemorizado, comentó:

—Así que nadie que se conecte a la red está a salvo.

Gillette miró a la futura abuela a los ojos, grandes y marrones.

—Phate puede encontrar cualquier secreto que tengas, puede hacerse pasar por ti o leer tus informes médicos. O robarte el dinero del banco y realizar contribuciones políticas ilegales, o asignarte un amorío ficticio y enviar copias de tus cartas de amor a tu marido o a tu esposa. Puede conseguir que te echen del trabajo.

—O puede matarte —añadió Patricia Nolan.

* * *

—Señor Holloway, ¿dónde está usted? ¡Señor Holloway!

—¿Eh?

—¿Eh? ¿Eh? ¿Es esa la respuesta que da un estudiante respetuoso? Le he hecho dos veces la pregunta y usted sigue mirando por la ventana. Si usted se niega a hacer los deberes me da que vamos a tener proble…

—¿Cuál era la pregunta?

—Déjeme acabar, joven. Si usted se niega a hacer los deberes me da que vamos a tener problemas. ¿Tiene usted idea de cuántos estudiantes cualificados están en lista de espera para acceder a este colegio? Claro que ni lo sabe ni le interesa, ¿no? Dígame: ¿leyó sus deberes?

—No del todo.

—«No del todo», ya veo. Bueno, la pregunta es: defina el sistema numeral octal y déme el equivalente decimal de los números octales 05126 y 12438. Pero ¿por qué se empeña en contestar la pregunta si ni siquiera leyó los deberes? No va a saber responder…

—El sistema octal es un sistema con ocho dígitos, así como el decimal tiene diez y el binario sólo dos.

—Vale, así que recuerda algo de lo que ha visto en el Discovery Channel, señor Holloway…

—No, yo…

—Ya que sabe tanto, ¿por qué no se acerca a la pizarra y trata de convertir esas cifras para que le veamos? ¡A la pizarra he dicho!

—No necesito escribirlo. El número octal 05126 se convierte al decimal en 3030. Y ha cometido un fallo con el segundo número. 12438 no es un número octal: el sistema octal no tiene el dígito 8. Va de cero a siete.

—No he cometido ningún fallo. Era una pregunta con truco. Para ver que la clase no se duerme.

—Si usted lo dice…

—Señor Holloway, creo que es hora de que pase por el despacho del director.

Mientras estaba sentado en la sala de su casa de Palo Alto y escuchaba la voz de James Earl Jones en un CD de Otelo, Phate echaba un vistazo a los ficheros de su nuevo personaje joven Jamie Turner, y planeaba una visita a St. Francis esa misma tarde.

Pero pensar en Jamie le había traído a la memoria su mismo historial académico: como ese mal trago en la clase de matemáticas de primer año de instituto. La Educación Primaria de Phate siguió un patrón muy predecible. Durante el primer semestre todo eran sobresalientes. Pero cuando llegaba la primavera esas notas se habían convertido en insuficientes y muy deficientes. Esto sucedía porque sólo podía aguantar el aburrimiento que le producían las clases durante los primeros tres o cuatro meses, pero luego hasta la comparecencia en clase le parecía tediosa e invariablemente no se presentaba a los exámenes de las siguientes evaluaciones.

Y entonces sus padres lo llevaban a otro colegio y sucedía lo mismo de nuevo.

Señor Holloway, ¿dónde está usted?

En resumen, ese había sido el problema de Phate. No, casi es mejor decir que nunca había estado con nadie, pues siempre andaba a años luz de ellos.

Los profesores y los orientadores escolares lo intentaban. Lo ponían en clases de estudiantes avanzados y luego en las de los más avanzados entre los avanzados pero no podían lograr que se interesara. Y cuando se aburría se volvía sádico y depravado. Y sus profesores (como el pobre señor Cummins, el de matemáticas de primero de instituto que le preguntó sobre los números del sistema octal) dejaron de hacerle preguntas, por miedo a que los pusiera en ridículo y cuestionara sus limitaciones.

Unos cuantos años después, sus padres (ambos científicos) tiraron la toalla. Tenían mucho que hacer (papá era un ingeniero eléctrico y mamá una química que trabajaba en una empresa de cosméticos) y ambos se contentaron con dejar al chaval al cuidado de una serie de tutores al salir de clase: y así conseguían un par de horas para ellos y sus respectivos trabajos. Solían sobornar al hermano de Phate, Richard, que era dos años mayor, para que lo tuviera entretenido: lo que solía significar dejarlo en los locales de videojuegos del paseo de Atlantic City o en centros comerciales cercanos con cien dólares en monedas de veinticinco centavos a las diez de la mañana, para pasar a recogerlo diez horas después.

En cuanto a sus condiscípulos, ni que decir tiene que lo aborrecían al instante de conocerlo. Él era Cerebrín, él era Jon Mucho Coco, él era el Mago Wizard. Los primeros días de clase lo evitaban y, a medida que pasaba el semestre, se burlaban de él y lo insultaban sin compasión. (Al menos, a nadie le dio por pegarle pues, como dijera un jugador de fútbol americano: «Una chica puede romperle la puta cara, yo no voy a perder el tiempo en hacerlo»).

Y así, para evitar que la presión le explotara en su vertiginoso cerebro, comenzó a pasar las horas en el único sitio que podía resultarle un desafío: el Mundo de la Máquina. Mamá y Papá estaban encantados de gastarse dinero en él siempre y cuando los dejara tranquilos y desde un principio siempre tuvo el mejor ordenador personal que hubiera en el mercado. («Ya tiene doce años y aún lleva chupete», le oyó decir a su padre Phate un día, haciendo referencia al IBM del chico).

Para él, un día normal de instituto consistía en soportar las clases hasta las tres de la tarde para acto seguido correr a casa y desaparecer en su habitación, donde despegaba hacia los buletin boards, o se introducía en los sistemas de las compañías telefónicas o de la Fundación Nacional de Ciencias, de los Centros para el Control Sanitario, del Pentágono, de Harvard, o del instituto suizo de investigación CERN. Sus padres sopesaron la disyuntiva: podían elegir entre pagar una factura telefónica de ochocientos dólares o tener que faltar al trabajo para soportar infinitas reuniones con educadores y orientadores, y optaron con alegría por escribir un cheque a la New Jersey Bell.

Aunque no había duda de que el chaval caía en una espiral descendente cuando no estaba conectado: cada vez se recluía más y era más cruel y estaba de peor humor.

Pero antes de tocar fondo y, como pensaba entonces, «hacer el Sócrates» con alguna receta venenosa descargada de la red, sucedió algo.

El joven de dieciséis años aterrizó en un bulletin board donde estaban lidiando un juego MUD. En concreto, era un juego medieval: con caballeros que luchaban por conseguir una espada o un anillo mágico y cosas así. Los observó durante un rato y luego tecleó, con cierta timidez, estas palabras: «¿Puedo jugar?».

Uno de los jugadores más experimentados le dio una calurosa bienvenida y luego le preguntó: «¿Quién quieres ser?».

Y el joven Jon, que tenía dieciséis años, decidió ser un caballero medieval y jugó con su grupo de hermanos, y mató monstruos y dragones y tropas de enemigos durante ocho horas seguidas. Esa misma noche, le vino un pensamiento a la cabeza cuando estaba tumbado sobre el lecho, después de haber clausurado la conexión. Que no tenía por qué ser Jon Mucho Coco ni Mago Wizard. Que durante todo el día él sería un caballero de la mítica tierra de Cirania y así sería feliz. Y que quizá en el Mundo Real podía ser también alguien diferente.

¿Quién quieres ser?

Al día siguiente hacía algo nuevo para él: se inscribía en una actividad extracurricular. Eligió el taller de teatro. En un principio estuvo tenso, le costó empezar. Pero pronto comprendió que tenía un don natural para las tablas. Ninguno de los otros aspectos de su vida en el instituto mejoró (había demasiada animadversión entre Jon y sus condiscípulos y sus profesores) pero ya le daba igual: tenía un plan. Al final del semestre preguntó a sus padres si podía cambiarse de instituto por enésima vez para el curso siguiente, su penúltimo. Y ellos cedieron porque el traspaso no les hacía perder tiempo y porque él podía desplazarse hasta allí en autobús.

Entre los animosos estudiantes que se matriculaban al semestre siguiente para tomar clases en el instituto para superdotados Thomas Jefferson de Saddlebrook, Nueva Jersey, se encontraba un joven particularmente animoso llamado Jon Patrick Holloway.

Los profesores y los orientadores estudiaron la documentación que les habían enviado por correo electrónico desde sus anteriores colegios: sus notas, que mostraban desde la guardería una media de notable alto en todas las asignaturas; los informes encendidos de los orientadores escolares, que lo calificaban de chico sociable y sin problemas de adaptación; su examen de ingreso en el centro, que era sobresaliente, y un montón de cartas de recomendación de antiguos profesores. La entrevista cara a cara con el educado joven (que poseía buena planta vestido con pantalones claros, camisa azul cielo y chaqueta azul marino) fue una mera formalidad y le brindaron una calurosa bienvenida en el centro.

Bueno, muy de cuando en cuando tenía algún problemilla con sus notas pero siempre hacía los deberes y se movía entre el notable alto y el sobresaliente: como casi todos los estudiantes que disfrutaban de sus años mozos en el Tom Jefferson. Hacía ejercicio con disciplina y practicaba distintos deportes. Se sentaba sobre la hierba en la colina que bordeaba el colegio, donde se reunían los chicos más «in», y fumaba a hurtadillas y se burlaba de los empollones y de los perdedores.

Salió con chicas, fue a bailes y ayudó en las preparaciones de las fiestas de principios de curso.

Como todo el mundo.

Se sentó en la cocina de Susan Coyne, donde sus manos bucearon por su blusa y su lengua saboreó su ortodoncia. Billy Pickford y él tomaron prestado el Corvette de exposición de su padre y lo pusieron a ciento cincuenta en la autopista y luego volvieron a casa, donde desmantelaron el cuentakilómetros y lo dejaron como estaba antes de su carrera.

Era en cierto modo feliz, en cierto modo era melancólico, en cierto modo era bullicioso.

Como todo el mundo.

A los diecisiete años, Jon Holloway utilizó la ingeniería social para convertirse en uno de los muchachos más normales y populares del colegio.

De hecho, era tan popular que el funeral de sus padres y de su hermano fue uno de los actos que más gente atrajo en toda la historia de ese pequeño pueblo de Nueva Jersey donde vivían. (Los amigos de la familia proclamaban que había sido un milagro que el pequeño Jon hubiera llevado su ordenador a reparar esa misma mañana de sábado, cuando esa terrible explosión de gas mató a toda su familia).

Jon Holloway había meditado sobre su vida y llegó a la conclusión de que tanto Dios como sus padres lo habían puteado tanto que su única forma de sobrevivir era tomarse la existencia como un juego MUD.

Y ahora volvía a jugar.

¿Quién quieres ser?

En el sótano de su bella casa de las afueras, Phate limpiaba la sangre de su cuchillo Ka-bar y lo afilaba, disfrutando del siseo que hacía el filo al frotarse contra la barra de afilar que había comprado en Williams Sonoma.

Este era el cuchillo que había usado para acceder al corazón de un personaje importante de su juego: Andy Anderson.

Siseo, siseo, siseo…

Pequeñas virutas de metal se pegaron a la hoja. El oscuro cuchillo militar (hierro forjado y no acero inoxidable) se había imantado. Phate se detuvo y miró el arma de cerca. Se le había ocurrido algo interesante: los disquetes de ordenador están bañados de una película imantada de partículas de hierro como estas. Es gracias a la imantación como los discos de ordenador pueden almacenar y leer datos. Era como si el mismo principio de física informática hubiese causado la muerte a Andy Anderson: de la misma manera que un disquete entra en un ordenador y lo destruye con un virus, así el cuchillo había penetrado en su corazón y lo había destruido.

Acceso…

Mientras frotaba el cuchillo contra la piedra de afilar, la perfecta memoria de Phate rememoró un fragmento del artículo titulado «La vida en la Estancia Azul», que había copiado en uno de sus cuadernos de hacker:

«A diario se difumina un poco más la línea que separa el Mundo Real del Mundo de la Máquina. No es que nos estemos convirtiendo en autómatas o que vayamos a ser esclavos de las máquinas. No, sucede que estamos creciendo el uno al encuentro del otro. Estamos moldeando las máquinas para que se adapten a nuestros propósitos y a nuestra naturaleza: como hicimos anteriormente con la Naturaleza, el Medio Ambiente y las tecnologías del pasado. En la Estancia Azul, las máquinas absorben nuestras distintas personalidades y nuestra cultura: nuestro lenguaje, nuestros mitos y metáforas, nuestros corazones y nuestro ánimo.

»Y, a su vez, el Mundo de la Máquina está transformando esas mismas personalidades y esa cultura.

Pienso en el solitario que volvía a casa después del trabajo y pasaba la noche comiendo comida basura y viendo la tele. Ahora enciende su ordenador y se da una vuelta por la Estancia Azul. Es un lugar donde interactúa: recibe estimulación táctil del teclado e intercambios verbales, se le desafía. Ya no puede volver a ser pasivo. Tiene que ofrecer información si quiere recibir una respuesta. Ha entrado en un nivel de existencia superior porque las máquinas han ido a su encuentro. Hablan su mismo lenguaje.

»Para bien o para mal, ahora las máquinas reproducen las voces humanas, sus espíritus, sus corazones y sus ambiciones.

»Para bien o para mal, reproducen la consciencia, y también la inconsciencia, de los humanos».

Phate terminó de afilar la hoja y la limpió. La volvió a dejar en su armario y volvió arriba, donde se encontró con que sus impuestos habían servido para algo: el superordenador del gobierno acababa de terminar de pasar el programa de Jamie y había descifrado la clave que abría las puertas de la Academia St. Francis. Esta noche iba poder jugar a su juego.

Para bien o para mal…

* * *

Después de haber revisado lo que Gillette había impreso tras su búsqueda, el equipo no encontró ninguna otra pista de utilidad. Él se sentó frente a un ordenador para terminar de escribir el bot que seguiría escudriñando la red en su ayuda.

Luego se detuvo y alzó la vista.

—Tenemos que hacer otra cosa. Tarde o temprano, Phate se dará cuenta de que un hacker anda en su busca y tratará de atacarnos. Deberíamos protegernos —se volvió hacia Stephen Miller—: ¿A cuántos sistemas externos tenéis acceso desde aquí?

—A dos: el primero es Internet, por medio de nuestro dominio, cspccu.gov, que es el que estás usando para conectarte a la red. Y también estamos en ISLEnet.

«Más siglas», pensó Gillette.

—Es el Integrated Statewide Law Enforcement Network —le explicó Sánchez—: El sistema interestatal integrado de agencias gubernamentales.

—¿Está en cuarentena?

Un sistema está en cuarentena cuando está formado por máquinas interconectadas por medio de cables estructurados de tal forma que nadie puede entrar en él por medio de una conexión telefónica de Internet.

—No —dijo Miller—. Uno puede conectarse desde donde quiera, pero necesitará contraseñas y deberá superar un par de cortafuegos.

—¿Y a qué sistemas podría acceder desde ISLEnet?

Sánchez se encogió de hombros.

—A cualquier sistema de policía estatal o federal del país: el FBI, el servicio secreto, ATF, NYPD…Hasta a Scotland Yard. A todos.

—Pues me temo que vamos a tener que cortar nuestra conexión —dijo Gillette.

—Hey, hey, backspace, backspace… —replicó Miller utilizando el término hacker para «Espera un poco», que se define en inglés aludiendo a la tecla de retroceso—. ¿Cortar la conexión con ISLEnet? No podemos hacerlo.

—Tenemos que hacerlo.

—¿Por qué? —preguntó Bishop.

—Porque estoy utilizando vuestros ordenadores para buscar a Phate. Y si entra en ellos con el demonio Trapdoor puede saltar a ISLEnet sin problemas. Y en ese caso, tendrá acceso a cada sistema policial al que este sistema esté conectado. Pensad en el daño que podría hacer.

—Pero usamos ISLEnet una docena de veces al día —se quejó Shelton—. Para consultar las bases de datos de identificación automática de huellas, las órdenes, los expedientes de los sospechosos, los informes de los casos, las investigaciones…

—Wyatt tiene razón —afirmó Patricia Nolan—. Recordad que ese tipo ya ha entrado en el VICAP y en las bases de datos de la policía de dos Estados. No podemos arriesgarnos y permitirle que se infiltre en más sistemas.

—Si queréis usar ISLEnet —dijo Gillette—, tendréis que ir a otro sitio: la Central o donde sea.

—Pero eso es ridículo —replicó Miller—. No vamos a conducir ocho kilómetros para conectarnos a una base de datos. Las investigaciones se demorarían muchísimo.

—Ya es bastante con que vayamos contra corriente —dijo Shelton—. Ese tipo nos lleva kilómetros de ventaja. No necesita que, para colmo, le echemos un cable —miró a Bishop como si estuviera implorando su ayuda.

El delgado detective observó que un faldón de su camisa sobresalía por fuera del pantalón y se lo metió.

—Adelante —decía un segundo después—. Haced lo que dice. Cortad la conexión.

Sánchez suspiró.

Gillette se sentó en una terminal y tecleó con presteza, cercenando los vínculos exteriores, mientras Stephen Miller y Tony Mott lo observaban vacilantes. Cuando terminó, alzó la vista y los miró.

—Y una cosa más…A partir de ahora nadie se conecta a la red salvo yo.

—¿Por qué? —preguntó Shelton.

—Porque yo puedo percibir si el demonio Trapdoor se ha infiltrado en nuestro sistema.

—¿Cómo? —le preguntó agriamente el policía con pinta de duro—. ¿Llamando al número del Zodiaco?

—Por la forma en que responde el teclado —contestó Gillette irritado—, por la demora en la respuesta del sistema, los sonidos del disco duro: todo lo que os he comentado antes.

Shelton sacudió la cabeza.

—No vas a ceder, ¿verdad? —le preguntó a Bishop—. Primero, a pesar de que se suponía que no debíamos dejarle conectarse a la red, se dedica a pasearse por todo el puto mundo on-line. Y ahora nos dice que él va a ser el único que puede conectarse y que nosotros no. Algo está al revés aquí, Frank. Aquí pasa algo raro.

—Lo que pasa —replicó Gillette— es que yo sé lo que hago. Un hacker siente esas cosas.

—De acuerdo —dijo Bishop.

Shelton alzó los brazos con impotencia. Stephen Miller tampoco parecía muy feliz. Tony Mott acariciaba la culata de su pistola como si cada vez pensara menos en las máquinas y más en lo mucho que ansiaba que el asesino se le pusiera a tiro.

Sonó el teléfono de Bishop y este contestó la llamada. Estuvo un rato a la escucha y, si bien no sonreía, su rostro pareció animarse. Tomó un bolígrafo y papel y comenzó a apuntar cosas. Después de anotar datos durante cinco minutos colgó y miró a su equipo.

—Ya no tendremos que llamarlo Phate nunca más. Sabemos su nombre.