El archivo de los documentos reunidos por Edward Snowden era apabullante tanto en alcance como en tamaño. Aun siendo yo alguien que se había pasado años escribiendo sobre los peligros de la vigilancia secreta de EE.UU., consideré la mera extensión del sistema de espionaje verdaderamente escandalosa, sobre todo porque había sido puesto en marcha prácticamente sin rendición de cuentas, sin transparencia, sin límites.

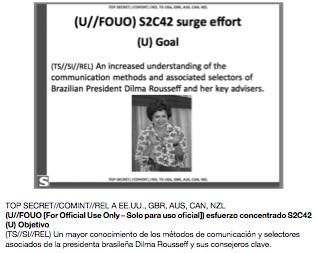

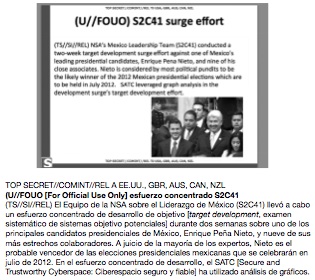

Quienes habían aplicado los miles de programas de vigilancia diferenciados descritos por el archivo nunca quisieron que estos fueran de conocimiento público. Aunque muchos estaban dirigidos a la población norteamericana, montones de países de todo el planeta, entre ellos democracias típicamente aliadas de EE.UU., como Francia, Brasil, la India o Alemania, también habían sido objetivos de la vigilancia masiva indiscriminada.

El archivo de Snowden estaba organizado de forma elegante, si bien era difícil de procesar debido al tamaño y la complejidad. Las decenas de miles de documentos de la NSA habían sido elaborados prácticamente por todas las unidades y subdivisiones del conjunto de la agencia, así como, en algunos casos, por agencias de inteligencia extranjeras en estrecha colaboración. Los documentos eran asombrosamente recientes, casi todos de 2011 y 2012 y varios de 2013, entre ellos algunos fechados en marzo y abril, solo dos meses antes de que nos encontrásemos con Snowden en Hong Kong.

Eran designados «secretos» la inmensa mayoría de los archivos, la mayor parte de los cuales llevaba la marca FVEY, lo cual significaba que se podían distribuir solo entre los cuatro aliados más cercanos a la NSA, la alianza anglófona de los Cinco Ojos compuesta por EE.UU., Gran Bretaña, Canadá, Australia y Nueva Zelanda («FVEY», five eyes), aunque algunos eran solo para los ojos de EE.UU. («NOFORN», que significa «no distribución en el extranjero», no foreign distribution). Ciertos documentos, como la orden del tribunal FISA [Tribunal de Vigilancia de Inteligencia Extranjera, creado por la Ley de Vigilancia de Inteligencia Extranjera, Foreign Intelligence Surveillance Act] que permitía la recogida de registros de llamadas telefónicas o la directriz presidencial de Obama para preparar ciberoperaciones ofensivas, se contaban entre los secretos mejor guardados del gobierno norteamericano.

Descifrar el archivo y el lenguaje de la NSA suponía una pronunciada curva de aprendizaje. La agencia se comunica consigo misma y con sus socios mediante un idiosincrásico lenguaje propio, que es a un tiempo burocrático y rebuscado aunque a veces también jactancioso e irritable. La mayoría de los documentos eran muy técnicos, estaban llenos de nombres cifrados y acrónimos intimidatorios, y, para entenderlos, a veces hacía falta leer otros documentos antes.

De todos modos, Snowden había previsto el problema y proporcionado glosarios de acrónimos y nombres de programas amén de diccionarios internos de la agencia para palabras especializadas. Ciertos documentos eran impenetrables tras una primera, una segunda e incluso una tercera lectura: su trascendencia surgió solo después de que hubiera yo juntado diferentes partes de otros papeles y consultado con algunos de los expertos mundiales más destacados en vigilancia, criptografía, piratería informática, historia de la NSA y el marco legal que rige el espionaje norteamericano.

Para complicar más las cosas estaba el hecho de que los montones de documentos solían estar organizados no por temas sino con arreglo a la sección de la agencia donde se habían originado, y revelaciones espectaculares se mezclaban con grandes cantidades de material trivial o muy técnico. Aunque el Guardian ideó un programa para buscar en los archivos por palabras clave, lo cual fue de gran ayuda, dicho programa distaba de ser perfecto. El proceso de asimilación del archivo era desesperantemente lento, y muchos meses después de la primera recepción de documentos, algunos términos y programas seguían requiriendo análisis antes de poder ser revelados de manera segura y coherente.

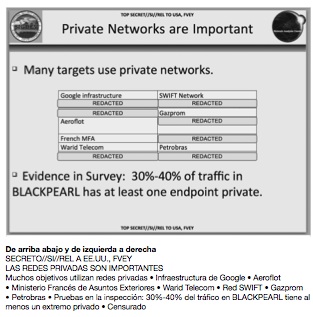

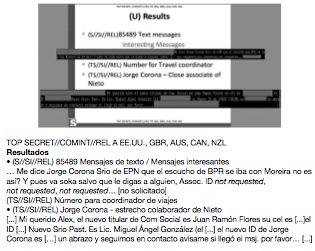

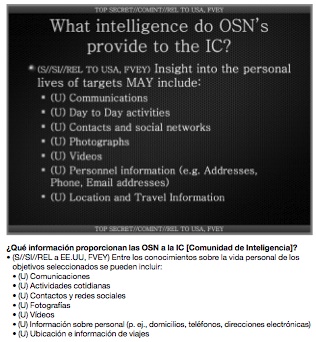

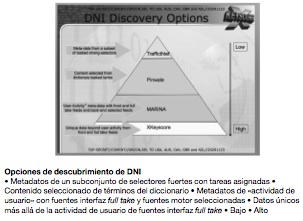

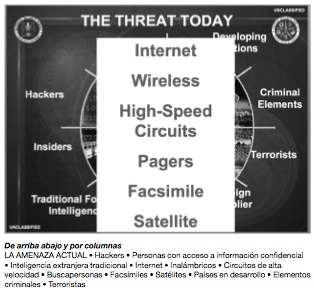

Pese a esos problemas, lo que los archivos de Snowden dejaban indiscutiblemente al descubierto era una compleja red de vigilancia cuyas víctimas eran norteamericanos (que están explícitamente fuera de la misión de la NSA) y norteamericanos. El archivo ponía de manifiesto los medios técnicos utilizados para interceptar comunicaciones: el acceso de la NSA a servidores de internet, satélites, cables submarinos de fibra óptica, sistemas de telefonía nacionales y extranjeros, y ordenadores personales. Mediante formas de espionaje sumamente invasivas, identificaba a toda clase de individuos, una lista que iba desde supuestos terroristas y sospechosos hasta líderes elegidos democráticamente de países aliados pasando incluso por simples ciudadanos estadounidenses.

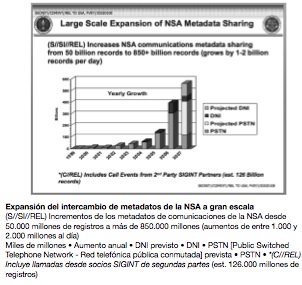

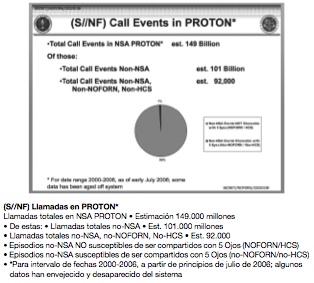

Snowden había colocado en primer plano documentos cruciales, de carácter global, y los señalaba como algo especialmente importante, pues estos archivos daban a conocer el extraordinario alcance de la agencia, así como su actividad fraudulenta criminal. El programa del «INFORMANTE SIN LÍMITES» era una de esas primeras revelaciones, según las cuales la NSA cuenta todas las llamadas telefónicas y todos los e-mails recogidos cada día en todo el mundo con una exactitud matemática. Snowden había colocado esos documentos en lugar tan destacado no solo porque cuantificaban el volumen de las llamadas y correos electrónicos recogidos y almacenados por la NSA —literalmente miles de millones al día— sino también porque demostraban que Keith Alexander, jefe de la NSA, y otros funcionarios habían mentido al Congreso. Una y otra vez, diversos agentes de la NSA habían afirmado ser incapaces de proporcionar cifras concretas —exactamente los datos que «INFORMANTE SIN LÍMITES» debía reunir.

Para el período de un mes iniciado el 8 de marzo de 2013, por ejemplo, la diapositiva «INFORMANTE SIN LÍMITES» ponía de manifiesto que una unidad de la NSA, Global Accesss Operations, había recabado datos de más de tres mil millones de llamadas telefónicas y correos electrónicos que habían pasado por el sistema de telecomunicaciones de EE.UU. (DNR, o «Dialed Number Recognition», se refiere a llamadas telefónicas; DNI, o «Digital Network Intelligence», se refiere a comunicaciones de internet, como e-mails). Esto rebasaba la recopilación de los sistemas de Rusia, México y prácticamente todos los países de Europa, y era aproximadamente igual a la de China. En conjunto, en solo treinta días la unidad había recogido datos de más 97 mil millones de e-mails y 124 mil millones de llamadas telefónicas de todo el mundo. Otro documento «INFORMANTE SIN LÍMITES» detallaba los datos internacionales recopilados a lo largo de un período de treinta días en Alemania (500 millones), Brasil (2.300 millones) y la India (13.500 millones). Y aun otros archivos mostraban recogida de metadatos en colaboración con los gobiernos de Francia (70 millones), España (60 millones), Italia (47 millones), Holanda (1,8 millones), Noruega (33 millones) y Dinamarca (23 millones).

A pesar de que la NSA se centra por ley en la «inteligencia extranjera», los documentos confirmaban que un objetivo igualmente importante para la vigilancia secreta era el público norteamericano. Esto quedó meridianamente claro con la orden del tribunal FISA del 25 de abril de 2013, que obligaba a Verizon a entregar a la NSA toda la información sobre llamadas telefónicas de sus clientes estadounidenses, los «metadatos de telefonía». Marcada como «NOFORN», el lenguaje de la orden era tan claro como rotundo:

POR LA PRESENTE SE ORDENA que el Custodio de Registros aportará a la Agencia de Seguridad Nacional (NSA), a la recepción de esta orden, y seguirá aportando con regularidad diaria durante la vigencia de esta orden, a menos que el tribunal ordene otra cosa, una copia electrónica de las siguientes cosas tangibles: todos los registros de llamadas o «metadatos de telefonía» creados por Verizon para comunicaciones (i) entre Estados Unidos y el extranjero; o (ii) en el conjunto de Estados Unidos, incluyendo las llamadas locales.

Los metadatos de telefonía comprenden comunicaciones exhaustivas que envían información, incluyendo la de carácter identificador aunque no limitada a esta (por ejemplo, número telefónico de origen y destino, número de Identidad Internacional de Abonado a Móvil [IMSI], número Internacional de Equipamiento Móvil [IMEI], etcétera), el identificador de llamada a larga distancia, los números de las tarjetas de visita y el tiempo y la duración de las llamadas.

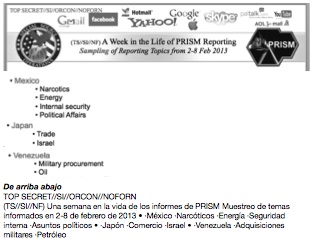

El grueso del programa de recopilación telefónica fue uno de los descubrimientos más importantes de un archivo envuelto en toda clase de programas de vigilancia encubiertos, desde el PRISM a gran escala, que conlleva recopilación de datos directamente de los servidores de las principales empresas de internet, y PROJECT BULLRUN, un esfuerzo conjunto entre la NSA y su equivalente británico, el GCHQ, para derrotar a las formas más habituales de encriptación usadas en la protección de transacciones online, hasta iniciativas a menor escala con nombres que reflejan el espíritu despectivo y jactancioso que subyace a los mismos: JIRAFA EGOÍSTA, que capta el navegador Tor, que debe permitir el anonimato en la navegación online; MUSCULAR, un método para invadir redes de Google y Yahoo! y OLYMPIA, el programa de vigilancia que ejerce Canadá sobre el Ministerio de Minas y Energía de Brasil.

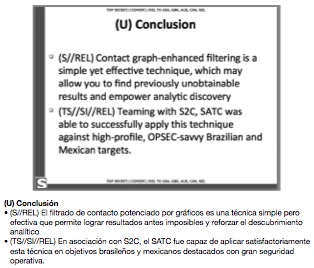

Cierta proporción de la vigilancia estaba aparentemente dedicada a sospechosos de terrorismo. Sin embargo, una gran parte de los programas no tenían, a todas luces, nada que ver con la seguridad nacional. Los documentos dejaban muy claro que la NSA estaba implicada por igual en el espionaje económico y diplomático y en la vigilancia arbitraria ejercida sobre poblaciones enteras.

Tomado en su totalidad, el archivo de Snowden conducía en última instancia a una conclusión simple: el gobierno de EE.UU. había creado un sistema cuya finalidad era la completa eliminación de la privacidad electrónica en todo el mundo. Lejos de ser una hipérbole, este es el objetivo explícito y literal de un estado policial: asegurarse de que, en este caso, la NSA recoge, almacena, controla y analiza todas las comunicaciones electrónicas entre las personas de todo el mundo. La agencia está dedicada a una misión global: conseguir que ninguna comunicación electrónica escape de sus garras sistémicas.

Este mandato autoimpuesto requiere la incesante expansión del alcance de la NSA. Guiada por su mandato impulsor, la agencia trabaja cada día para identificar comunicaciones que no se recogen ni guardan, y desarrolla nuevos métodos y tecnologías para rectificar las deficiencias. No le hace falta ninguna justificación concreta para reunir comunicaciones electrónicas particulares ni razón alguna para recelar de sus dianas. Todo lo que la NSA denomina «SIGINT» —inteligencia de señales— constituye su objetivo. Y el mero hecho de tener capacidad para obtener estas comunicaciones se ha convertido en sí mismo en otro fundamento lógico para hacerlo.

La NSA, rama militar del Pentágono, es la mayor agencia de inteligencia del mundo, y casi toda su labor de vigilancia se lleva a cabo mediante la alianza de los Cinco Ojos. Hasta principios de 2014, cuando la controversia sobre las informaciones de Snowden ha alcanzado su máxima intensidad, la agencia ha estado dirigida por el general de cuatro estrellas Keith B. Alexander, que la ha supervisado a lo largo de los nueve años anteriores, período en el que la NSA ha ido incrementando agresivamente su tamaño e influencia. En el proceso, Alexander ha llegado a ser lo que el reportero James Bamford definió como «el jefe de inteligencia más poderoso de la historia de la nación».

La NSA «ya era un monstruo de los datos cuando Alexander asumió el mando», señalaba el periodista de Foreign Policy Shane Harris, «pero, bajo su dirección, la dimensión, la ambición y la escala de su misión han crecido más allá de lo que jamás hubieran imaginado sus predecesores». Nunca antes «había tenido una agencia del gobierno de EE.UU. la capacidad, así como la autoridad legal, para reunir y guardar tanta información electrónica». Un antiguo funcionario de la administración que había trabajado con el jefe de la NSA contó a Harris que la «estrategia de Alexander» estaba muy clara: «Necesito tener todos los datos». Y, añadía Harris, «quiere aferrarse a esto todo el tiempo que pueda».

El lema personal de Alexander, «recogerlo todo», transmite a la perfección la finalidad fundamental de la NSA. Empezó a poner su filosofía en práctica en 2005, mientras recopilaba inteligencia de señales relativa a la ocupación de Irak. Tal como indicaba el Washington Post en 2013, Alexander acabó muy descontento con la limitada atención de la inteligencia militar norteamericana, concentrada en insurgentes sospechosos y otras amenazas para las fuerzas de EE.UU., enfoque que para el recién nombrado jefe de la NSA era demasiado restringido. «Lo quería todo: todos los mensajes de texto, las llamadas telefónicas y los e-mails iraquíes que los poderosos ordenadores de la agencia pudieran captar». En consecuencia, el gobierno hizo uso de diversos métodos tecnológicos para reunir todos los datos de las comunicaciones del conjunto de la población iraquí sin hacer distingos.

Alexander concibió a continuación la idea de aplicar este sistema de vigilancia ubicua, creado en un principio para una población extranjera en zona activa de guerra, a los ciudadanos norteamericanos. «Y, como hiciera en Irak, Alexander se ha empleado a fondo para conseguir todo lo necesario», decía el Post. «Herramientas, recursos y la autoridad legal que le permitiese reunir y almacenar inmensas cantidades de información básica sobre comunicaciones nacionales y extranjeras». Así pues, «en sus ocho años al timón de la agencia de vigilancia electrónica del país, Alexander, de 61 años, ha presidido una revolución en la capacidad del gobierno para obtener información en nombre de la seguridad nacional».

La fama de Alexander como extremista de la vigilancia está bien documentada. Foreign Policy lo llamaba «el cowboy de la NASA» y describía sus «tremendas ganas, en el límite de la legalidad, de crear lo último en máquinas de espiar». Según Foreign Policy, incluso el jefe de la CIA y la NSA de la era Bush, Michael Hayden —que supervisó la puesta en práctica del programa de escuchas ilegales sin orden judicial y es bien conocido por su agresivo militarismo—, a menudo sentía «ardor de estómago» ante el enfoque sin límites de Alexander. Un antiguo funcionario de inteligencia describía así la postura de este último: «No nos preocupemos por la ley. Limitémonos a buscar la manera de hacer el trabajo». De modo similar, el Post comentaba que «incluso sus defensores dicen que la agresividad de Alexander le ha llevado algunas veces a excederse en su autoridad legal».

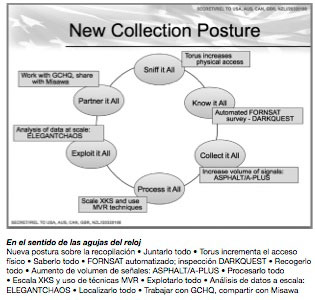

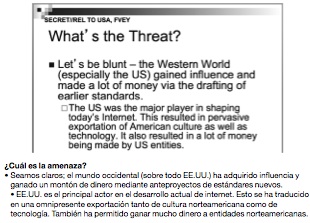

Aunque algunas de las declaraciones más extremistas de Alexander —como la pregunta rotunda «¿Por qué no podemos recoger todas las señales en todo momento?», que formuló al parecer durante una visita al GCHQ (Cuartel General de Comunicaciones del Gobierno de Reino Unido) en 2008— han sido rechazadas por portavoces de la agencia, que las han calificado de simples ocurrencias desenfadadas sacadas de contexto, los propios documentos de la agencia demuestran que Alexander no bromeaba. Una presentación secreta en la reunión anual de 2011 de la alianza de los Cinco Ojos pone de manifiesto que la NSA adoptó de forma explícita el lema omnisciente de Alexander como finalidad esencial:

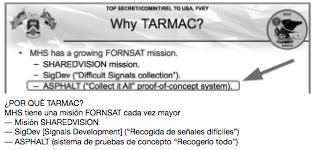

Un documento de 2010 presentado a la reunión de los Cinco Ojos por el GCHQ —con referencia a su programa en curso para interceptar comunicaciones por satélite, nombre en clave TARMAC— deja claro que la agencia británica de espionaje también usa esta frase para describir su misión:

Incluso los memorandos internos rutinarios de la NSA invocan el eslogan para justificar la expansión de las capacidades. Un informe de 2009 del director técnico de Operaciones de la NSA ofrece mejoras recientes al lugar de recogida de la agencia en Misawa, Japón:

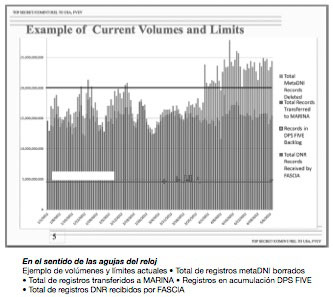

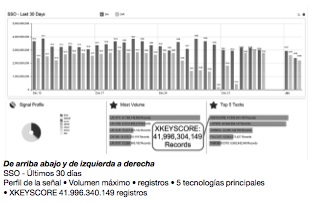

Lejos de ser una ocurrencia frívola, «recogerlo todo» define la aspiración de la NSA, objetivo que está cada vez más cerca de alcanzar. La cantidad de llamadas telefónicas, e-mails, chats y actividades online, y metadatos de telefonía recopilados por la NSA es pasmosa. De hecho, como indicaba un documento de 2012, la agencia suele «recoger muchos más contenidos de los que son rutinariamente útiles para los analistas». Desde mediados de 2012, la agencia ha estado procesando cada día más de veinte mil millones de comunicaciones (internet y teléfono) en todo el mundo (véase gráfico en p. anterior).

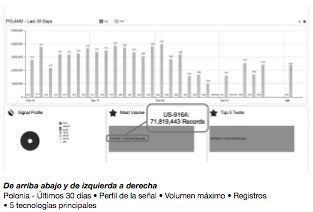

La NSA también lleva a cabo, en cada país individual, un desglose diario que cuantifica el número de llamadas y e-mails recopilados; el gráfico siguiente, para Polonia, refleja, algunos días, más de tres millones de llamadas telefónicas para un total de setenta y un millones en treinta días:

El total interno reunido por la NSA es igualmente pasmoso. Antes incluso de las revelaciones de Snowden, en 2010, el Washington Post publicó que «diversos sistemas de la Agencia de Seguridad Nacional interceptan y almacenan a diario mil setecientos millones de e-mails, llamadas telefónicas y otras clases de comunicaciones» de los norteamericanos. William Binney, matemático que trabajó para la NSA durante tres décadas y dimitió tras los atentados del 11 de Septiembre en protesta por la mayor atención interna de la agencia, ha realizado numerosas declaraciones sobre la gran cantidad de datos recogidos. En una entrevista de 2012 en Democracy Now!, Binney afirmó que «han acumulado del orden de veinte billones de transacciones entre ciudadanos estadounidenses».

Tras las revelaciones de Snowden, el Wall Street Journal informó de que el sistema global de interceptación de la NSA «tiene la capacidad para llegar aproximadamente al 75 % de todo el tráfico de internet a la caza de inteligencia extranjera, incluyendo una amplia gama de comunicaciones entre ciudadanos extranjeros y norteamericanos». Hablando de forma anónima, agentes actuales y antiguos de la NSA dijeron al Journal que, en algunos casos, la NSA «retiene el contenido escrito de e-mails enviados entre ciudadanos dentro de EE.UU. y filtra asimismo llamadas telefónicas internas realizadas mediante tecnología de internet».

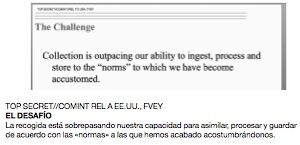

Del mismo modo, el GCHQ de Reino Unido recoge una cantidad de comunicaciones tal que apenas es capaz de guardar lo que tiene. Lo refleja un documento de 2011 elaborado por los británicos:

La NSA está tan obsesionada con recogerlo todo que el archivo de Snowden se ve salpicado de festivos memorandos internos que anuncian algún hito concreto. Esta entrada de diciembre de 2012, correspondiente a un foro interno, por ejemplo, proclama con orgullo que el programa SHELLTRUMPET había procesado la cifra récord de un billón:

(S//SI//REL a EE.UU., FVEY). Procesos SHELLTRUMPET Récord de un billón de metadatos

Por NOMBRE CENSURADO el 31-12-2012 0738

(S//SI//REL a EE.UU., FVEY), el 21 de diciembre de 2012 SHELLTRUMPET procesó su récord de un billón de metadatos. SHELLTRUMPET comenzó como analista de metadatos casi en tiempo real el 8 de diciembre de 2007 para un sistema de recogida CLÁSICO. En sus cinco años de historia, otros sistemas de la agencia han llegado a utilizar las capacidades de procesamiento de SHELLTRUMPET para supervisar actuaciones, mandar consejos de e-mail, avisar a TRAFFICTHIEF o filtrar y compendiar Real Time Regional Gateway (RTRG). Aunque se tardó cinco años en llegar a la marca de un billón, casi la mitad de este volumen fue procesado en ese año civil, y la mitad procedía de DANCINGOASIS de las SSO. En la actualidad, SHELLTRUMPET está procesando dos mil millones de incidentes/día seleccionando SSO (Ram-M, OAKSTAR, sistemas MYSTIC y NCSC), MUSKETEER y sistemas Second Party. En el transcurso de 2013 ampliaremos su alcance a otros sistemas SSO. El billón de registros procesados se ha traducido en 35 millones de avisos a TRAFFICTHIEF.

Para reunir tan enorme cantidad de comunicaciones, la NSA se basa en múltiples métodos, entre ellos, acceder directamente a cables internacionales de fibra óptica (incluidos los submarinos) utilizados para transmitir comunicaciones internacionales, desviar mensajes a depósitos cuando atraviesan el sistema de EE.UU. (como hacen casi todas las comunicaciones mundiales), o cooperar con servicios de inteligencia de otros países para su recopilación. Con creciente frecuencia, la agencia cuenta también con que las empresas de internet y de telecomunicaciones le pasarán la información recogida de sus clientes.

Aunque oficialmente la NSA es un organismo público, mantiene innumerables asociaciones con empresas del sector privado, y muchas de sus funciones básicas han sido externalizadas. La NSA propiamente dicha da empleo a unas treinta mil personas, pero tiene también contratos con sesenta mil más que pertenecen a compañías privadas. Aunque en realidad prestaba sus servicios para la Dell Corporation, no para la NSA, y el importante contratista de Defensa Booz Allen Hamilton, Snowden, como ocurría en otros casos, trabajaba en las oficinas de la NSA, donde realizaba funciones esenciales, con acceso a sus secretos.

Según Tim Shorrock, que lleva mucho tiempo explicando las relaciones empresariales de la NSA, «el setenta por ciento de nuestro presupuesto de inteligencia se gasta en el sector privado». Cuando Michael Hayden dijo que «la mayor concentración de ciberpoder del planeta se halla en el cruce de la Avenida Baltimore y la Ruta 32 de Maryland», señalaba Shorrock, «estaba refiriéndose no estrictamente a la NSA sino al parque empresarial que hay a unos dos kilómetros carretera abajo, a partir del gigantesco edificio negro que alberga las oficinas centrales de la agencia, en Fort Meade, Maryland, donde los principales contratistas, desde Booz hasta SAIC pasando por Northrop Grumman, llevan a cabo sus labores de vigilancia y espionaje».

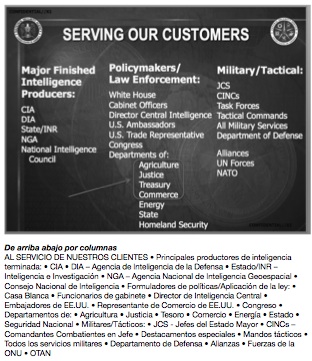

Estas asociaciones empresariales sobrepasan a los contratistas de inteligencia y Defensa para incluir a las empresas de telecomunicaciones y de internet más grandes e importantes, precisamente las que manejan la mayor parte de las comunicaciones mundiales y pueden facilitar el acceso a intercambios particulares. Tras describir las misiones de la agencia como «Defensa (Proteger las telecomunicaciones y los sistemas informáticos de EE.UU. de quienes quieran sacar provecho de ellos)» y «Ataque (Interceptar y sacar provecho de señales extranjeras)», un documento secreto de la NSA enumera algunos de los servicios proporcionados por esta clase de compañías:

Estas sociedades empresariales, que procuran los sistemas y el acceso de los que depende la NSA, están gestionadas por la secretísima unidad de Operaciones de Fuentes Especiales (SSO), división que las supervisa. Snowden califica las SSO (Special Source Operations) como la «joya de la corona» de la organización.

BLARNEY, FAIRVIEW, OAKSTAR y STORMBREW son algunos de los programas revisados por las SSO en su cartera Acceso Corporativo a Socios (CPA, Corporate Partner Access).

Como parte de estos programas, la NSA saca provecho del acceso que ciertas empresas de telecomunicaciones tienen a sistemas internacionales gracias a contratos con telecos extranjeras para crear, mantener y actualizar sus redes. Después, las compañías norteamericanas desvían los datos de comunicaciones del país a almacenes de la NSA.

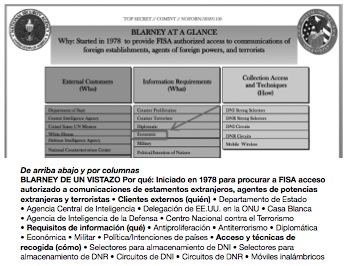

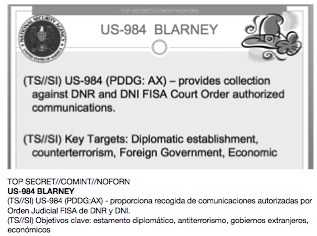

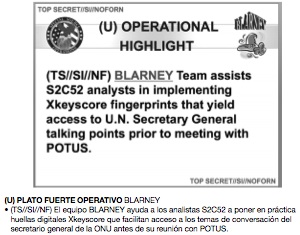

La finalidad esencial de BLARNEY se refleja en un informe de la NSA:

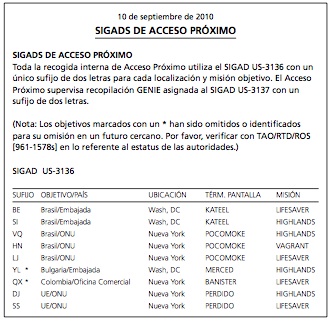

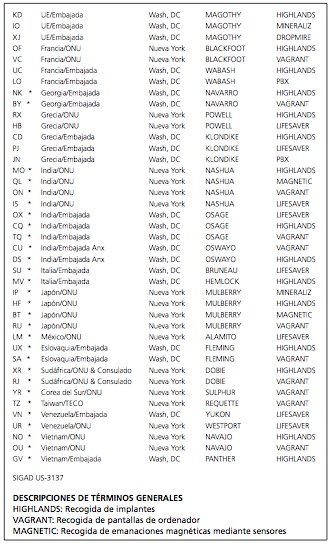

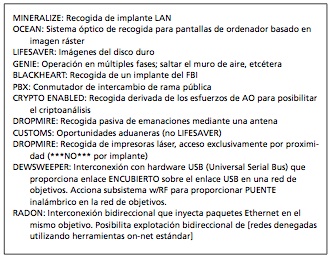

Según la cobertura del Wall Street Journal sobre el programa subsiguiente a las revelaciones de Snowden, BLARNEY se basaba en una relación concreta: la que tiene con AT&T. De acuerdo con los propios archivos de la NSA, en 2010 la lista de países seleccionados por BLARNEY incluía Brasil, Francia, Alemania, Grecia, Israel, Italia, Japón, México, Corea del Sur y Venezuela, así como la Unión Europea y las Naciones Unidas.

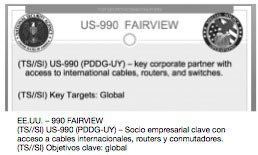

FAIRVIEW, otro programa SSO, recoge también lo que la NSA publicita como «enormes cantidades de datos» de todo el mundo. Y se basa asimismo en un solo «socio empresarial» y concretamente en el acceso de este a los sistemas de telecomunicaciones de países extranjeros. El resumen interno de la NSA sobre FAIRVIEW es simple y claro:

Según diversos documentos de la NSA, FAIRVIEW «está normalmente entre las cinco primeras fuentes de recogida de la NSA para la producción seriada» —o sea, vigilancia en curso— «y es uno de los más importantes proveedores de metadatos». Su abrumadora dependencia de una teleco se pone de manifiesto en la afirmación de que «aproximadamente el 75 % de la información procede de una sola fuente, lo cual refleja que el acceso único al programa permite una amplia variedad de comunicaciones objetivo». Aunque no se identifica la teleco, una descripción del socio de FAIRVIEW deja clara su disposición a colaborar:

FAIRVIEW - Socio corporativo desde 1985 con acceso a cables int., routers, conmutadores. El socio opera en EE.UU., pero tiene acceso a información que transita por el país y, mediante sus relaciones empresariales, proporciona acceso único a otras telecos y otros ISP (proveedores de servicios de internet). Implicado dinámicamente en la regulación del tráfico para hacer llegar señales de interés a nuestros monitores.

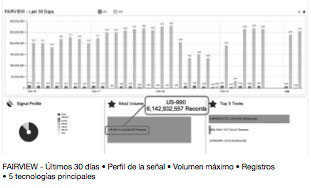

Gracias a esta cooperación, FAIRVIEW procura por sí mismo inmensas cantidades de información sobre llamadas telefónicas. Un gráfico relativo a Polonia, correspondiente a un período de treinta días que comienza el 10 de diciembre de 2012, pone de manifiesto que solo este programa fue responsable de la recogida de unos doscientos millones de registros diarios —en treinta días, más de seis mil millones de registros (las barras claras corresponden a «DNR», llamadas telefónicas, y las oscuras a «DNI», actividad en internet (véase gráfico en p. anterior).

Para recoger estos miles de millones de registros telefónicos, las SSO colaboran tanto con los socios corporativos de la NSA como con agencias gubernamentales extranjeras, por ejemplo, los servicios de inteligencia polacos:

(TS//SI//NF) ORANGECRUSH, parte del programa OAKSTAR bajo la cartera empresarial de las SSO, comenzó a enviar metadatos desde una página web de un tercero (Polonia) a depósitos de la NSA desde el 3 de marzo, y contenidos desde el 25 de marzo. Este programa es un esfuerzo de colaboración entre SSO, NCSC, ETC, FAD, un socio empresarial de la NSA y una división del gobierno polaco. Los polacos conocen ORANGECRUSH como BUFFALOGREEN. Esta sociedad multigrupal inició su andadura en mayo de 2009 e incorporará el proyecto OAKSTAR de ORANGEBLOSSOM y su capacidad de DNR. El nuevo acceso proporcionará SIGINT desde enlaces comerciales gestionados por el socio corporativo de la NSA, y se prevé que incluya comunicaciones del ejército nacional afgano, Oriente Medio, parte del continente africano y Europa. Se ha mandado una notificación a SPRINGRAY; esta recopilación está disponible para segundas partes a través de TICKETWINDOW.

Del mismo modo, el programa OAKSTAR aprovecha el acceso de uno de los «socios» corporativos de la agencia (nombre en clave: STEELKNIGHT) a los sistemas extranjeros de telecomunicaciones, utilizando este acceso para desviar datos a sus propios almacenes. Otro socio (nombre en clave: SILVERZEPHYR) aparece en un documento del 11 de noviembre de 2009 que describe la labor realizada con la empresa para obtener «comunicaciones internas» de Brasil y Colombia:

SILVERZEPHYR FAA [FISA Amendments Act] DNI Acceso iniciado en NSAW (TS//SI//NF).

Por NOMBRE CENSURADO el 6 de noviembre de 2009 0918

(TS//SI//NF) El jueves 5 de noviembre de 2011, el acceso SSO-OAKSTAR SILVERZEPHYR (SZ) empezó a enviar registros FAA DNI a NSAW mediante el sistema FAA WealthyCluster2/Tellurian instalado en la página del socio. SSO se coordinó con la Oficina de Flujo de Datos y mandó numerosos archivos de muestra a una partición de prueba para su validación, que resultó totalmente satisfactoria. SSO seguirá controlando el flujo y la recogida para garantizar que se identifica y se corrige cualquier anomalía si así se requiere. SILVERZEPHYR seguirá suministrando recopilación DNR en tránsito de los clientes. SSO está trabajando con el socio para conseguir acceso a unos adicionales 80Gb de datos DNI en sus redes interpares, a base de incrementos de 10 Gb. El equipo OAKSTAR, con el apoyo de NSAT y GNDA, completó recientemente una inspección SIGINT de 12 días en el sitio, que identificó más de 200 enlaces nuevos. Durante la inspección, GNDA trabajó con el socio para verificar el output de su sistema ACS. OAKSTAR también está colaborando con NSAT para examinar instantáneas tomadas por el socio en Brasil y Colombia, que quizá contengan comunicaciones internas de esos países.

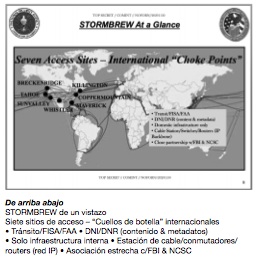

Entretanto, el programa STORMBREW, dirigido en «estrecha asociación con el FBI», da a la NSA acceso a internet y al tráfico telefónico que entra en suelo norteamericano por varios «cuellos de botella». Saca partido del hecho de que casi todo el tráfico mundial de internet fluye en algún momento por la infraestructura de comunicaciones de EE.UU., un subproducto residual del papel central desempeñado por EE.UU. en la creación de internet. Algunos de estos cuellos de botella se identifican mediante seudónimos:

Según la NSA, STORMBREW «se compone actualmente de relaciones muy delicadas con dos proveedores norteamericanos de telecomunicaciones (cuyos seudónimos son ARTIFICE y WOLFPOINT)». Más allá de su acceso a cuellos de botella con sede en EE.UU., «el programa STORMBREW gestiona también dos puntos de conexión terrestre del cable submarino: uno en la costa oeste de EE.UU. (BRECKENBRIDGE), y el otro en la costa este (QUAILCREEK)».

Como atestigua la profusión de seudónimos, la identidad de los socios empresariales es uno de los secretos mejor guardados de la NSA. La agencia protege celosamente los documentos que contienen la clave de estos nombres cifrados, y Snowden era incapaz de hacerse con muchos de ellos. No obstante, sus revelaciones desvelaron la identidad de algunas empresas que colaboraban con la NSA. En especial, el archivo incluía los documentos relativos al programa PRISM, que especificaban los acuerdos secretos entre la NSA y las empresas de internet más importantes del mundo —Facebook, Yahoo!, Apple, Google— amén de los grandes esfuerzos de Microsoft para procurar a la agencia acceso a sus plataformas de comunicaciones, como Skype o Outlook.

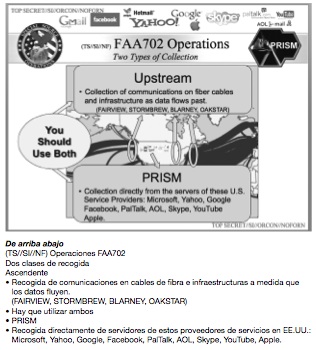

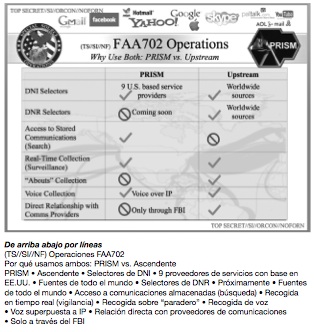

A diferencia de BLARNEY, FAIRVIEW, OAKSTAR y STORMBREW, que se dedican a aprovecharse de cables de fibra óptica y otras formas de infraestructura (vigilancia «ascendente», en la jerga de la NSA), PRISM permite a la NSA recopilar datos directamente de los servidores de nueve de las principales empresas de internet:

Las empresas enumeradas en la diapositiva de PRISM negaban permitir a la NSA acceso ilimitado a sus servidores. Facebook y Google sostenían que solo daban información sobre la que la NSA tuviera una orden judicial y describían PRISM como poco más que un detalle técnico insignificante: un sistema de entrega ligeramente actualizado en virtud del cual la NSA recibe datos en una «caja fuerte» que las compañías están legalmente obligadas a proporcionar.

Sin embargo, esta explicación falla en numerosos aspectos. Para empezar, sabemos que en los tribunales Yahoo! se opuso enérgicamente a los intentos de la NSA de obligarle a sumarse a PRISM; un esfuerzo curioso si el programa era solo un detalle insignificante de un sistema de entrega. (Las pretensiones de Yahoo! fueron rechazadas por el tribunal FISA, que ordenó a la empresa a participar en PRISM). En segundo lugar, Bart Gellman, del Washington Post, tras recibir duras críticas por «haber exagerado» el impacto de PRISM, volvió a investigar el programa y confirmó que se atenía a la afirmación fundamental del Post: «Desde sus terminales de trabajo en todo el mundo, empleados gubernamentales autorizados para acceder a PRISM quizás “operen” el sistema —es decir, realicen una búsqueda— y obtengan resultados de una empresa de internet sin interacción alguna con el personal de dicha empresa».

En tercer lugar, las negativas de las empresas estaban a todas luces expresadas de una manera evasiva y legalista, y en vez de aclarar las cosas más bien las confundían. Por ejemplo, Facebook, que afirmaba no procurar «acceso directo», mientras que Google negaba haber creado una «puerta de atrás» para la NSA. Pero, como dijo Chris Soghoian, experto de la ACLU a Foreign Policy, se trataba de palabras muy técnicas que denotaban medios muy específicos para obtener información. En última instancia, las empresas no negaron haber trabajado con la NSA para crear un sistema mediante el cual la agencia pudiera acceder a los datos de sus clientes.

Por último, la NSA propiamente dicha ha elogiado una y otra vez a PRISM por sus excepcionales capacidades de recogida, y ha señalado que el programa ha sido fundamental para incrementar la vigilancia. Una diapositiva de la NSA expone en detalle los especiales poderes de vigilancia de PRISM:

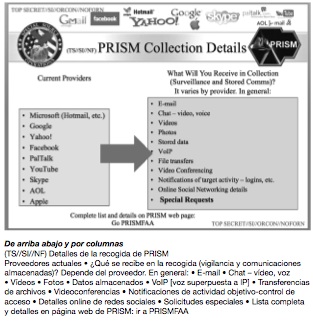

Otra detalla la amplia gama de comunicaciones a las que la NSA puede acceder gracias a PRISM:

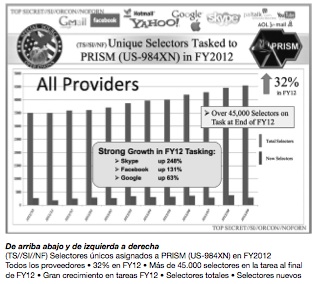

Múltiples diapositivas de la NSA detallan cómo el programa PRISM ha mejorado de manera inexorable y sustancial la labor de recogida de la agencia:

En su sistema de mensajes internos, la división de Operaciones de Fuentes Especiales suele elogiar la importancia de la recopilación de datos de PRISM. Un mensaje del 19 de noviembre de 2012 lleva por título «PRISM amplía su impacto: métrica FY12»:

(TS//SI//NF) PRISM (US-984XN) amplió su impacto en sus informes a la NSA en FY12 mediante un aumento en las tareas y mejoras operativas y en la recogida. He aquí algunos aspectos destacados del programa FY12 PRISM:

PRISM es la fuente de recopilación más citada en los informes de producto final de primera parte de la NSA. Otros informes de productos de la NSA se basaban más en PRISM que en ningún otro SIGAD individual para todos los informes de primera parte de la NSA durante FY12: citado en el 15,1% de todos los informes (subiendo desde el 14% en FY11). PRISM fue citado en el 13,4% de los informes a la NSA de primera, segunda y tercera parte (subiendo desde 11,9% en FY11), y es también el SIGAD más citado en general.

Número de informes de producto final basados en PRISM emitidos en FY12: 24.096, un 27% más respecto a FY11.

Porcentaje de informes de fuente única en FY12 y FY11: 74%.

Número de informes de producto derivados de recogida de PRISM y citados como fuentes en artículos del Informe Diario del Presidente en FY12: 1.477 (18% de todos los informes SIGINT citados como fuentes en artículos PDB —SIGAD individual máxima para la NSA). En FY11: 1.152 (15% de todos los informes SIGINT citados como fuentes en artículos PDB— SIGAD individual máxima para la NSA).

Número de elementos esenciales de información aportados en FY12: 4.186 (32% de todos los EEI para todas las necesidades de información); 220 EEI abordados exclusivamente por PRISM.

Asignaciones: El número de selectores asignados creció un 32% en FY12 y 45.406 en septiembre de 2012.

Gran éxito en la recogida y el procesamiento de Skype; objetivos alcanzados de gran valor.

Más dominios de e-mail abordable por PRISM: desde solo 40 a 22.000.

Este tipo de proclamas congratulatorias no respaldan la idea de que PRISM sea solo un detalle técnico insignificante y ponen de manifiesto que los desmentidos de colaboración por parte de Silicon Valley son mentira. De hecho, al informar sobre el programa PRISM tras las revelaciones de Snowden, el New York Times describía un montón de negociaciones secretas entre la NSA y Silicon Valley sobre la cuestión de proporcionar a la agencia acceso sin restricciones a los sistemas de las compañías. «Cuando llegaron a Silicon Valley funcionarios gubernamentales a exigir métodos más sencillos mediante los cuales las principales empresas de internet entregaran datos de usuarios como parte de un programa secreto de vigilancia, las empresas se irritaron», informaba el Times. «Sin embargo, al final muchas cooperaron al menos un poco». En concreto:

Twitter se negó a ponérselo fácil al gobierno. Pero, según ciertas personas que informaron sobre las negociaciones, otras empresas fueron más dóciles. Entablaron conversaciones con funcionarios de la seguridad nacional sobre desarrollo de métodos técnicos para compartir de manera más eficiente y segura los datos personales de usuarios extranjeros en respuesta a solicitudes gubernamentales legales. Y en algunos casos modificaron sus sistemas informáticos a tal fin.

Estas negociaciones, decía el New York Times, «ilustran el grado de complejidad de la colaboración entre el gobierno y las compañías tecnológicas así como la profundidad de sus operaciones entre bastidores». El artículo también ponía en entredicho la afirmación de las empresas de que solo proporcionaban a la NSA acceso si este era impuesto legalmente: «Aunque entregar datos en respuesta a una solicitud legítima del tribunal FISA es una obligación legal, no lo es ayudar al gobierno a obtener la información, razón por la cual Twitter pudo negarse a hacerlo».

La afirmación de que las empresas de internet entregan a la NSA solo información requerida por vía legal tampoco es especialmente significativa. Esto se debe a que la NSA necesita conseguir una orden individual solo si quiere seleccionar específicamente una persona de EE.UU. No hace falta ninguna autorización especial para conseguir datos de comunicaciones de cualquier no norteamericano en suelo extranjero, aunque esté comunicándose con norteamericanos. Del mismo modo, en la mayor parte de la recogida de datos por la NSA no hay controles ni límites debido a la interpretación gubernamental de la Patriot Act, tan abierta que incluso los autores originales de la ley se quedaron escandalizados al enterarse de cómo estaba utilizándose.

Quizá donde se percibe mejor la estrecha colaboración entre la NSA y las empresas privadas es en ciertos documentos relativos a Microsoft, reveladores de los grandes esfuerzos de la compañía para procurar a la NSA acceso a varios de sus servicios online más utilizados, entre ellos SkyDrive, Skype y Outlook.com.

SkyDrive, que permite a la gente guardar sus archivos online y acceder a ellos desde diversos dispositivos, tiene más de 250 millones de usuarios en todo el mundo. «Consideramos importante que tengas control sobre quién puede y quién no puede acceder a tus datos personales en la nube», proclama la página web SkyDrive de Microsoft. No obstante, como detalla un documento de la NSA, Microsoft dedicó «muchos meses» a proporcionar al gobierno un acceso más fácil a estos datos:

(TS//SI//NF) SSO Destacado —Recogida Skydrive Microsoft actualmente parte de la recogida estándar de comunicaciones almacenadas de PRISM

Por NOMBRE CENSURADO el 8 de marzo de 2013 1500

(TS//SI//NF) Con inicio el 7 de marzo de 2013, actualmente PRISM recoge datos de Microsoft Skydrive como parte de un paquete de recopilación estándar de comunicaciones almacenadas para un selector asignado de la Sección 702 de la Amendments Act de FISA. Esto significa que los analistas ya no tendrán que hacer una solicitud especial a SSO para eso, un paso del que quizá muchos no habían oído hablar. Esta nueva capacidad se traducirá en una respuesta de recogida mucho más completa y oportuna de SSO para nuestros clientes de Enterprise. Este éxito resulta de los muchos meses de colaboración del FBI con Microsoft para consolidar esta solución de recogida y asignación de tareas. «Skydrive es un servicio en la nube que permite a los usuarios guardar y acceder a sus archivos mediante diversos dispositivos. El servicio incluye también una aplicación gratuita de refuerzo del programa Microsoft Office, de modo que el usuario es capaz de crear, editar y ver archivos de Word, PowerPoint y Excel sin tener instalado MS Office». (Fuente: S314 wiki).

A finales de 2011, Microsoft compró Skype, el servicio de chat y teléfono basado en la conexión a internet, con más de 663 millones de usuarios registrados. En el momento de la compra, Microsoft aseguró a los usuarios que «Skype está comprometida a respetar tu privacidad y la confidencialidad de tus datos personales, el tráfico y el contenido de las comunicaciones». Sin embargo, como Microsoft sin duda sabía, el gobierno también podía acceder fácilmente a esos datos. A principios de 2013, en el sistema de la NSA hubo múltiples mensajes que celebraban la continua mejora en el acceso a las comunicaciones de los usuarios de Skype:

(TS//SI//NF) Capacidad de comunicaciones almacenadas de New Skype para PRISM

Por NOMBRE CENSURADO el 3 de abril de 2013 0631

(TS//SI//NF) PRISM tiene una nueva capacidad de recogida: las comunicaciones almacenadas de Skype. Las comunicaciones almacenadas de Skype contendrán datos excepcionales que no se obtienen mediante recogida de vigilancia normal en tiempo real. Las SSO esperan recibir listas de amigos, información sobre tarjetas de crédito, registros de datos de llamadas, información de cuentas de usuarios y otros materiales. El 29 de marzo de 2013, las SSO enviaron aproximadamente 2.000 selectores de Skype para la adjudicación de comunicaciones almacenadas en el SV41 y la Unidad de Vigilancia de Comunicaciones Electrónicas (ECSU) del FBI. El SV41 había estado trabajando con antelación en la adjudicación de los selectores de máxima prioridad y tenía unos 100 para que la ECSU los evaluara. El SV41 habría tardado varias semanas en conseguir que se aprobaran los 2.000 selectores, y la ECSU seguramente tardará más en conceder las aprobaciones. Desde el 2 de abril, la ECSU había aprobado que se mandaran más de 30 selectores a Skype para labores de recogida. En menos de dos años la recogida de Skype PRISM ha labrado un nicho vital en la cobertura de la NSA sobre el terrorismo, la oposición y el régimen sirios, teniendo como temas principales los informes sobre series ejec./especiales. Desde abril de 2011 se han emitido más de 2.000 informes basándose en la recogida de Skype PRISM, siendo el 70% de ellos fuente única.

(TS//SI//NF) SSO expande la capacidad de PRISM para seleccionar Skype

Por NOMBRE CENSURADO el 3 de abril de 2013 0629

(TS//SI//NF) El 15 de marzo de 2013, el programa PRISM de SSO empezó a asignar todos los selectores de Microsoft PRISM a Skype porque Skype permite a los usuarios entrar en el sistema usando identificadores de cuenta además de nombres de usuario. Hasta ahora, PRISM no recogía datos de Skype cuando el usuario entraba utilizando cualquier cosa distinta del nombre de usuario de Skype, lo que se traducía en una recogida perdida; ahora esto se mitigará. De hecho, un usuario puede crear una cuenta de Skype mediante cualquier dirección de e-mail en cualquier dominio del mundo. En la actualidad, UTT no permite a los analistas asignar estas direcciones electrónicas no-Microsoft a PRISM; no obstante, las SSO tienen intención de arreglar esto este verano. Entretanto, la NSA, el FBI y el Departamento de Justicia se han coordinado durante los últimos seis meses para lograr que PRINTAURA acceda a enviar todos los selectores Microsoft PRISM actuales y futuros a Skype. Esto ha dado como resultado que unos 9.800 selectores se enviaran a Skype, por lo que se ha recibido una recogida satisfactoria que de otro modo se habría perdido.

Esta colaboración no solo se llevó a cabo sin transparencia, sino que además contradecía las declaraciones públicas efectuadas por Skype. Según Chris Soghoian, experto en tecnología de la ACLU, las revelaciones sorprenderían a muchos clientes de Skype. «En el pasado, Skype hizo a los usuarios promesas positivas sobre su incapacidad para llevar a cabo escuchas telefónicas», decía. «Es difícil conciliar la cooperación secreta de Microsoft y la NSA con los notables esfuerzos de la empresa por competir con Google en privacidad».

En 2012, Microsoft empezó a actualizar su portal de e-mail, Outlook.com, para fusionar todos sus servicios de comunicaciones, incluido el utilizadísimo Hotmail, en un programa central. La empresa promocionó el nuevo Outlook prometiendo elevados niveles de encriptación a fin de proteger la privacidad, para lo cual lanzó campañas con eslóganes como «tu privacidad es nuestra prioridad». A la NSA enseguida le preocupó que la encriptación ofrecida por Microsoft a los clientes de Outlook impidiera a la agencia espiar las comunicaciones. Un memorándum sobre SSO del 22 de agosto de 2012 refleja cierta inquietud al decir que «el uso de este portal significa que el e-mail que surja del mismo estará encriptado con el ajuste predeterminado» y que «las sesiones de chat llevadas a cabo dentro del portal también estarán encriptadas cuando ambos comunicantes utilicen un chat codificado de Microsoft».

Sin embargo, esta preocupación fue algo pasajero. En el espacio de pocos meses, las dos entidades se reunieron e idearon métodos para que la NSA sorteara las mismas protecciones de encriptación que Microsoft estaba anunciando públicamente como vitales para la protección de la privacidad:

(TS//SI//NF) Microsoft hace público un servicio nuevo, que afecta a la recogida FAA 702

Por NOMBRE CENSURADO el 26 de diciembre de 2012 0811

(TS//SI//NF) El 31 de julio, Microsoft (MS) empezó a encriptar chats de internet con la introducción del nuevo servicio Outlook.com. Esta nueva Capa de Conexión Segura (SSL, Secure Socket Layer) impide realmente la recogida del nuevo servicio a la FAA [FISA Amendments Act] 702 y probablemente 12333 (en cierta medida) a la comunidad de inteligencia (IC). MS, en colaboración con el FBI, desarrolló una capacidad de vigilancia para hacer frente a la nueva SSL. La solución se evaluó satisfactoriamente y empezó a ponerse en práctica el 12 de diciembre de 2012. La solución SSL se aplicó a todo el FISA actual y a las necesidades 702/PRISM; no se requerían cambios en los procedimientos de UTT. La solución SSL no recopila voz/vídeo de servidores ni transferencias de archivos. El sistema de recogida MS Legacy permanecerá en su sitio para reunir transferencias de archivos y voz/vídeo. Como consecuencia de ello, se producirá cierta recogida por duplicado de chats basados en texto de los sistemas nuevo y Legacy, que se abordará en fecha posterior. La CES (Consumer Electronic Association) ya ha advertido un aumento del volumen de recogida como consecuencia de esta solución.

Otro documento describe más colaboración entre el FBI y Microsoft para garantizar a la agencia que las nuevas características de Outlook no entorpecerían sus labores de vigilancia: «La Unidad Tecnológica de Interceptación de Datos del FBI (DITU) está trabajando con Microsoft para entender un rasgo adicional de Outlook.com que permite a los usuarios crear alias de e-mails, lo cual quizás afectará a nuestras tareas… Para atenuar el problema, están en marcha actividades compartimentadas y de otra clase».

Encontrar esta mención de la vigilancia del FBI en el archivo de documentos internos de la NSA de Snowden no fue un hecho aislado. Toda la comunidad de inteligencia es capaz de acceder a la información recogida por la NSA: como rutina, comparte su inmenso tesoro de datos con otras agencias, entre ellas el FBI y la CIA. Un objetivo capital de la tremenda recogida de datos de la NSA era precisamente incrementar la difusión de información por todas partes. De hecho, casi todos los documentos pertenecientes a los diversos programas de recogida mencionan la inclusión de otras unidades de inteligencia. Esta entrada de 2012 de la unidad SSO de la NSA sobre datos PRISM compartidos declara con júbilo que «¡PRISM es un deporte de equipo!»:

(TS//SI//NF) Incremento de cooperación PRISM

con la CIA y el FBI

Por NOMBRE CENSURADO el 31 de agosto de 2012 0947

(TS//SI//NF) Recientemente, las Operaciones de Fuentes Especiales (SSO) han incrementado su colaboración con la Oficina Central de Investigaciones (FBI) y la Agencia Central de Inteligencia (CIA) sobre las operaciones con PRISM en dos proyectos. Mediante estos esfuerzos, las SSO han creado un entorno para trabajar en equipo y compartir información en el conjunto de la comunidad de inteligencia respecto a las operaciones con PRISM. En primer lugar, el equipo PRINTAURA de SSO resolvió un problema de la Dirección de Inteligencia de Señales (SID) elaborando software que automáticamente confeccionaría cada dos semanas una lista de selectores de PRISM, que entregaría al FBI y la CIA. Esto permite a nuestros socios ver qué selectores ha asignado a PRISM la Agencia de Seguridad Nacional (NSA). A continuación, el FBI y la CIA pueden solicitar a cualquier selector una copia de la recogida de PRISM, algo a lo que tienen derecho según la Amendments Act Law de la Foreign Intelligence Surveillance Act [Ley de Enmiendas a la Ley de Vigilancia de Inteligencia Extranjera] de 2008 (FISA). Antes del trabajo de PRINTAURA, la SID estuvo proporcionando al FBI y la CIA listas incompletas e imprecisas, lo que impedía a nuestros socios hacer pleno uso del programa PRISM. PRINTAURA se ofreció a reunir los datos detallados relacionados con cada selector desde ubicaciones múltiples y armarlo todo en una forma utilizable. En el segundo proyecto, hace poco que el PRISM Mission Program Manager (MPM) empezó a enviar noticias y sugerencias operativas de PRISM al FBI y la CIA para que sus analistas pudieran asignar tareas a PRISM debidamente, ser conscientes de cambios y apagones, y optimizar el uso de PRISM. El MPM coordinó un acuerdo del equipo de la Amendments Act de la Foreign Intelligence Surveillance Act de la SID (FAA) para compartir esta información con carácter semanal, lo cual ha sido bien recibido y valorado. ¡Estas dos actividades ponen de relieve la cuestión de que PRISM es un deporte de equipo!

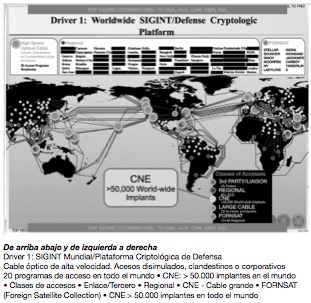

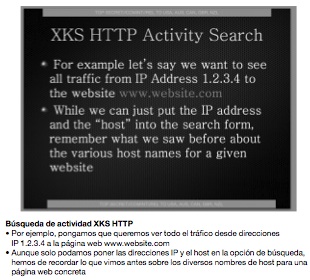

La recogida ascendente (de cables de fibra óptica) y la recogida directa de los servidores de internet (PRISM) dan cuenta de la mayoría de los registros recogidos por la NSA. No obstante, además de esta vigilancia generalizada, la NSA también lleva a cabo lo que denomina «Explotación de la Red de Ordenadores» (CNE), para lo cual instala malware (software malicioso) en ordenadores individuales para vigilar a sus usuarios. Cuando la agencia consigue introducir ese malware, es capaz, en la terminología de la NSA, de «poseer» el ordenador: para ver todas las teclas pulsadas y todo lo que aparece en pantalla. La división de Operaciones de Acceso a Medida (TAO) es la responsable de estas actividades; de hecho, es la unidad de hackers de la agencia.

La práctica del hacking es generalizada por derecho propio: según un documento de la NSA, la agencia ha conseguido infectar al menos cincuenta mil ordenadores individuales con un tipo de malware llamado «Quantum Insertion». Un mapa (véase en p. siguiente) muestra los lugares donde se han realizado esta clase de operaciones y el número de inserciones satisfactorias:

Partiendo de los documentos de Snowden, el New York Times informó que la NSA ha implantado este software concreto «en casi 100.000 ordenadores de todo el mundo». Aunque por lo general el malware se instala «tras lograr acceso a redes de ordenadores, la NSA utiliza cada vez más una tecnología secreta que le permite entrar y modificar datos en ordenadores aunque no estén conectados a internet».

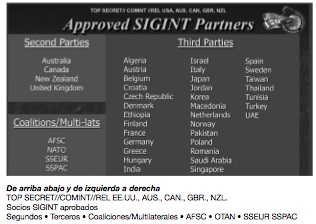

Más allá de su trabajo con empresas de telecomunicaciones y empresas de internet dóciles, la NSA también ha actuado en connivencia con gobiernos extranjeros para crear su sistema de vigilancia de gran alcance. En líneas generales, la NSA tiene tres categorías diferentes de relaciones exteriores: la primera es el grupo de los Cinco Ojos; EE.UU. espía con esos países pero casi nunca en ellos, a menos que se lo pidan funcionarios de dichos países; en el segundo nivel hay países con los que la NSA trabaja para llevar a cabo proyectos específicos de vigilancia aunque también los espía de forma exhaustiva; el tercer grupo se compone de países en los que EE.UU. espía habitualmente y con los que casi nunca coopera.

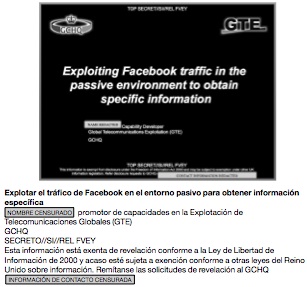

En el grupo de los Cinco Ojos, el aliado más estrecho de la NSA es el GCHQ británico. Como señalaba el Guardian basándose en documentos proporcionados por Snowden, «el gobierno de EE.UU. ha pagado al menos 100 millones de libras a la agencia de espionaje GCHQ de Reino Unido a lo largo de los tres últimos años para asegurarse acceso e influencia en los programas de recogida de inteligencia británicos». Estos pagos eran un aliciente para que el GCHQ apoyase la agenda de vigilancia de la NSA. «El GCHQ tendrá que poner de su parte y deberá verse que pone de su parte», decía un informe secreto de estrategia del GCHQ.

Los integrantes de los Cinco Ojos comparten la mayoría de sus actividades de vigilancia y celebran cada año una reunión de Desarrollo de Señales donde alardean de su expansión y sus éxitos del año anterior. De la alianza de los Cinco Ojos, el director adjunto de la NSA, John Inglis, ha dicho lo siguiente: «Practican la inteligencia en muchos aspectos de una manera combinada; en esencia, nos aseguramos mejorar las capacidades respectivas para beneficio de todos».

Muchos de los programas de vigilancia más invasivos son llevados a cabo por los socios de los Cinco Ojos, un número considerable de los cuales corresponden al GCHQ.

Son de especial interés los esfuerzos conjuntos de la agencia británica y la NSA para analizar las técnicas comunes de encriptación utilizadas para proteger transacciones personales en internet, como, por ejemplo, operaciones bancarias online o recuperación de historiales médicos. El éxito de las dos agencias en la creación de una puerta trasera de acceso a estos sistemas de encriptación no solo les permitió enterarse de asuntos privados de las personas, sino también debilitar los sistemas de todo el mundo, con lo que estos se volvían más vulnerables a hackers malintencionados y otras agencias de inteligencia extranjeras.

El GCHQ también ha realizado interceptaciones masivas de datos de comunicaciones a partir de cables submarinos de fibra óptica. Con un programa llamado «Tempora», el GCHQ desarrolló la «capacidad de acceder a grandes cantidades de datos sacados de cables de fibra óptica y guardarlos durante 30 días para que pudieran ser cribados y analizados», decía el Guardian, y el «GCHQ y la NSA son, por consiguiente, capaces de acceder y procesar inmensas cantidades de comunicaciones de personas totalmente inocentes». Los datos interceptados abarcan toda clase de actividad online, incluyendo «registros de llamadas telefónicas, contenidos de mensajes de correo electrónico, entradas en Facebook o el historial de accesos a páginas web de cualquier usuario de internet».

Las actividades de vigilancia del GCHQ son exactamente igual de exhaustivas —y tienen la misma patente de corso— que las de la NSA. Como señala el Guardian:

La pura escala de la ambición de la agencia queda reflejada en los títulos de sus dos principales componentes, Dominio de Internet y Explotación de las Telecomunicaciones Globales, dirigidos a recoger cuanto sea posible online y del tráfico telefónico. Todo esto está llevándose a cabo al margen de cualquier conocimiento o debate público.

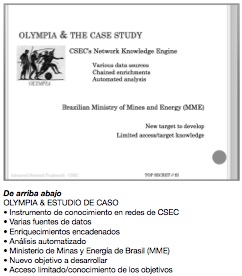

Canadá es también un socio importante de la NSA y una activa fuerza de vigilancia a título propio. En la reunión SigDev [Signal Development] de 2012, el Centro de Comunicaciones y Seguridad de Canadá (CSEC) presumió de haber espiado en el Ministerio de Minas y Energía de Brasil, organismo brasileño que regula la industria de mayor interés para las empresas canadienses:

Hay pruebas de cooperación generalizada CSEC/NSA, entre ellas los esfuerzos de Canadá por crear en todo el mundo puestos de espionaje para vigilar comunicaciones a instancias y en beneficio de la NSA, así como para espiar a socios comerciales seleccionados por la agencia.

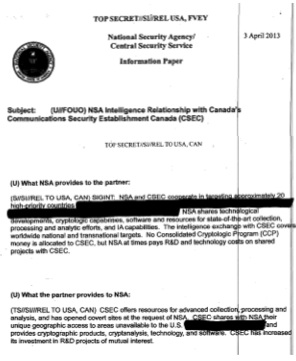

TOP SECRET//SI//REL EE.UU., FVEY

Agencia de Seguridad Nacional/Servicio Central de Seguridad

3 de abril de 2013

Documento de información

Tema: (U//FOUO [For Official Use Only – Solo para uso oficial]). Relación de Inteligencia NSA con Centro de Comunicaciones y Seguridad de Canadá (CSEC)

(U) Lo que la NSA proporciona al socio:

(S//SI//REL a EE.UU., CAN) SIGINT: la NSA y el CSEC cooperan centrándose en unos 20 países de alta prioridad. […] La NSA comparte desarrollos tecnológicos, capacidades criptológicas, software y recursos para recogida de última generación, procesamientos y esfuerzos analíticos, así como capacidades IA [Information Assurance —Garantías sobre la información]. El intercambio de inteligencia con el CSEC comprende objetivos nacionales y transnacionales en todo el mundo. El CSEC no tiene asignado ningún Programa Criptológico Consolidado (CCP), pero a veces la NSA paga gastos R&D [Research and Development [Investigación y desarrollo] y tecnológicos de proyectos compartidos con el CSEC.

(U) Lo que el socio proporciona a la NSA:

(TS//SI//REL a EE.UU., CAN) El CSEC ofrece recursos para recogida avanzada, procesamiento y análisis, y ha creado emplazamientos encubiertos a petición de la NSA. El CSEC comparte con la NSA su acceso geográfico único a áreas inabordables para EE.UU. […] y procura productos criptográficos, criptoanálisis, tecnología y software. El CSEC ha incrementado su inversión en proyectos R&D de interés mutuo.

La relación entre los Cinco Ojos es tan estrecha que los gobiernos miembros colocan los deseos de la NSA por encima de la privacidad de sus propios ciudadanos. Por ejemplo, el Guardian informaba de un memorándum de 2007 según el cual existía un acuerdo «que permitía a la agencia “desenmascarar” y guardar datos personales antes vedados sobre británicos». Además, en 2007 cambiaron las reglas «para autorizar a la NSA a analizar y retener números de fax y de móviles de ciudadanos británicos, e-mails y direcciones IP recogidos por su red de captura».

Dando un paso más allá, en 2011, el gobierno australiano suplicó explícitamente a la NSA que ampliara su «sociedad» y sometiera a sus propios ciudadanos a una mayor vigilancia. En una carta del 21 de febrero, el subdirector interino de la Dirección de Señales de Defensa de la Inteligencia australiana (DSD) escribió a la Dirección de Inteligencia de Señales de la NSA, que Australia «actualmente afronta una amenaza siniestra y resuelta procedente de extremistas “del país” activos tanto dentro del territorio nacional como en el extranjero». Solicitaba una mayor vigilancia de las comunicaciones de ciudadanos australianos considerados sospechosos por el gobierno.

Aunque por nuestra cuenta hemos dedicado un considerable esfuerzo analítico y de recogida de datos a detectar y sacar provecho de estas comunicaciones, las dificultades que tenemos para obtener acceso regular y fiable a las mismas ejerce un impacto negativo sobre nuestra capacidad para detectar y evitar acciones terroristas, al tiempo que disminuye nuestras posibilidades de proteger la vida y la seguridad de los ciudadanos australianos y las de nuestros amigos y aliados.

Hemos disfrutado de una larga y muy fructífera relación con la NSA en la obtención de acceso minimizado a la recogida autorizada de Estados Unidos en nuestros valiosísimos objetivos terroristas en Indonesia. Este acceso ha sido clave en los esfuerzos de la DSD por desbaratar y contener las capacidades operativas de los terroristas de la región tal como se evidencia en la reciente detención de Umar Patek, el terrorista fugitivo responsable de los atentados de Bali.

Agradeceríamos mucho la ampliación de esta asociación con la NSA para que incluya al creciente número de australianos involucrados en actividades extremistas internacionales, en concreto gente vinculada a AQAP [Al Qaeda en la península Arábiga].

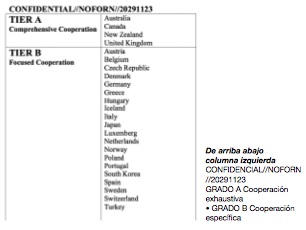

Aparte de los socios de los Cinco Ojos, el siguiente nivel de cooperación se produce con los aliados de «grado B» de la NSA: países que mantienen una colaboración limitada con la NSA y son a la vez seleccionados para vigilancia agresiva no solicitada. La NSA ha perfilado con claridad estos dos grados de alianza:

Mediante distintas designaciones (refiriéndose al Grado B como «terceras partes» o «terceros»), un documento más reciente de la NSA correspondiente al año fiscal 2013 —«Foreign Partner Review» [Revisión Socios Extranjeros]— muestra una lista creciente de socios de la NSA, entre los que se cuentan organizaciones internacionales como la OTAN:

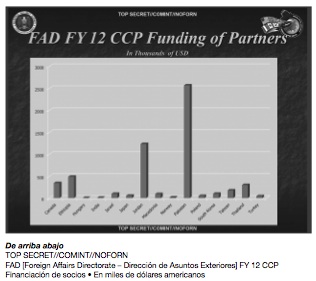

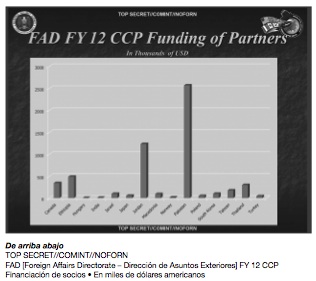

Como pasa con el GCHQ, la NSA suele mantener estas relaciones pagando a los socios para que desarrollen tecnologías y se impliquen en la vigilancia, y así puede dirigir el modo de llevar a cabo la labor de espionaje. En el documento «Foreign Partner Review» del año fiscal 2012 aparecen numerosos países que han recibido pagos de esta clase, entre ellos Canadá, Israel, Japón, Jordania, Pakistán, Taiwán y Tailandia:

En concreto, la NSA mantiene con Israel una relación de vigilancia que a menudo conlleva una cooperación tan estrecha como la de los Cinco Ojos, si no más a veces. Un Memorándum de Acuerdo entre la NSA y los servicios de inteligencia israelíes detalla la manera en que EE.UU. toma la inhabitual medida de compartir rutinariamente inteligencia sin procesar sobre comunicaciones de ciudadanos norteamericanos. Entre los datos proporcionados a Israel se cuentan «transcripciones no evaluadas y no minimizadas, contenidos esenciales, facsímiles, télex, voz y metadatos de DNI».

Lo que vuelve todo esto especialmente atroz es que el material es enviado a Israel sin haber pasado por el proceso legalmente requerido de «minimización». Se supone que los procesos de minimización garantizan que cuando la vigilancia masiva de la NSA recoge datos de comunicaciones que ni siquiera las amplias directrices de la agencia permiten reunir, esta información se destruye lo antes posible y no se difunde más. Según la ley, los requisitos de minimización ya tienen muchas lagunas, incluyendo exenciones para «información significativa de inteligencia extranjera» o «cualquier prueba de delito». Pero si se trata de difundir datos entre la inteligencia israelí, al parecer la NSA ha prescindido de todas estas legalidades.

El memorándum es rotundo: «La NSA envía regularmente a la ISNU [Unidad Nacional Israelí de SIGINT] datos sin procesar minimizados y no minimizados».

Poniendo de relieve que un país puede ser a la vez objetivo y socio de vigilancia, un documento de la NSA sobre la historia de la cooperación con Israel señalaba «cuestiones de confianza que giran alrededor de operaciones ISR [Intelligence, Surveillance and Reconnaissance —Inteligencia, vigilancia y reconocimiento] anteriores», e identificaba a Israel como uno de los servicios de vigilancia más agresivos contra EE.UU.:

(TS///SI//REL) Hay también algunas sorpresas… Francia apunta al Departamento de Defensa de EE.UU. para recoger inteligencia técnica, e Israel también. Por un lado, los israelíes son buenísimos socios SIGINT nuestros, pero por otro nos espían para enterarse de nuestras posturas sobre los problemas de Oriente Medio. Una NIE [Estimación de Inteligencia Nacional] clasificaba el suyo como el tercer servicio de inteligencia más agresivo contra EE.UU.

El mismo informe señalaba que, a pesar de la estrecha relación entre las agencias de inteligencia norteamericana e israelí, la amplia información proporcionada a Israel por EE.UU. obtenía poco a cambio. La inteligencia israelí solo quería reunir datos que fueran de su interés. Tras las quejas de la NSA, la asociación se adaptó «casi en su totalidad» a las necesidades de Israel:

Equilibrar el intercambio SIGINT entre las necesidades norteamericanas e israelíes ha sido un desafío constante. En la última década, podría decirse que se ha decantado marcadamente a favor de las preocupaciones israelíes por la seguridad. Tras el 11-S, la única relación verdadera de la NSA con un tercero estuvo condicionada casi totalmente por las necesidades del socio.

En otro peldaño inferior, por debajo de los Cinco Ojos y de los países de «segundo grado» como Israel, el tercer grado se compone de países que suelen ser objetivos pero nunca socios de EE.UU. en los programas de espionaje. Entre ellos se incluyen, como era de esperar, gobiernos considerados adversarios, como los de China, Rusia, Irán, Venezuela y Siria; pero también otros cuya condición oscila entre la de amigo y neutral, como Brasil, México, Argentina, Indonesia, Kenia y Sudáfrica.

Cuando salieron a la luz las revelaciones sobre la NSA, el gobierno de EE.UU. intentó defender sus acciones diciendo que, a diferencia de lo que ocurre con los ciudadanos extranjeros, los norteamericanos están protegidos contra la vigilancia de la NSA sin orden judicial. El 18 de junio de 2013, el presidente Obama dijo a Charlie Rose lo siguiente: «Lo que puedo afirmar sin lugar a dudas es que si eres una persona de EE.UU., la NSA no puede escuchar tus llamadas telefónicas… por ley, a no ser que… ellos acudan a un tribunal y consigan una orden y busquen causas probables, como ha sido siempre». El representante del Partido Republicano del Comité de Inteligencia de la Cámara, Mike Rogers, dijo de modo similar a la CNN que la NSA «no está escuchando las llamadas telefónicas de los norteamericanos. Si lo hiciera, sería ilegal. Sería infringir la ley».

Se trataba de una línea de defensa bastante vieja: decirle, en resumidas cuentas, al resto del mundo que la NSA viola efectivamente la privacidad de los no americanos. Al parecer, la protección privada es solo para los ciudadanos de EE.UU. Este mensaje provocó tal escándalo internacional que incluso el presidente de Facebook, Mark Zuckerberg, nada sospechoso de defender la privacidad a ultranza, se quejó de que el gobierno de EE.UU. «había metido la pata» en su respuesta al escándalo de la NSA, pues estaba haciendo peligrar los intereses de las empresas internacionales de internet: «El gobierno dijo que no nos preocupásemos, que no estaba espiando a ningún norteamericano. Magnífico, vaya consuelo para las compañías que estamos intentando trabajar con personas del mundo entero. Gracias por salir y dejarlo claro. Ha estado muy mal, la verdad».

Aparte de ser una estrategia extraña, la afirmación era también falsa a todas luces. De hecho, contrariamente a los repetidos desmentidos del presidente Obama y sus máximos funcionarios, la NSA intercepta de forma continuada el contenido de las comunicaciones de muchísimos ciudadanos norteamericanos, sin órdenes judiciales individuales sobre «causa probable» que justifiquen la vigilancia. Ello se debe a que la ley FISA de 2008, como se ha señalado antes, permite a la NSA examinar el contenido de las comunicaciones —sin orden judicial individual— siempre y cuando se hayan producido con un ciudadano extranjero vigilado. La NSA califica esto como recogida «fortuita», como si el hecho de que la agencia hubiera espiado a ciudadanos norteamericanos sin permiso fuera una especie de casualidad. Pero esto es falso. Como explicaba Jameel Jaffer, subdirector de asuntos jurídicos de la ACLU:

El gobierno suele decir que esta vigilancia de las comunicaciones de los norteamericanos es «fortuita», lo que viene a sonar como si la vigilancia de la NSA de las llamadas telefónicas y los e-mails fuera involuntaria y, desde la perspectiva del gobierno, incluso lamentable.

Sin embargo, cuando el Congreso preguntó a los funcionarios de la administración Bush acerca de este nuevo poder de vigilancia, estos respondieron categóricamente que las comunicaciones de los norteamericanos eran las que más les interesaban. Véase, por ejemplo, «FISA para el siglo XXI, Sesión Ante las Comunidades de Seguridad sobre el Poder Judicial, 109.º Congreso (2006)» (declaración de Michael Hayden), donde queda claro que ciertas comunicaciones «con un extremo en Estados Unidos son las más importantes para nosotros».

El principal objetivo de la ley de 2008 era permitir que el gobierno recogiera comunicaciones internacionales de los norteamericanos, y eso sin referencias a si algún participante en estas comunicaciones estaba haciendo algo ilegal. Y aunque buena parte de la defensa del gobierno pretende ocultar este hecho, se trata de algo crucial: el gobierno no necesita «poner en la diana» a los norteamericanos para recopilar ingentes cantidades de comunicaciones suyas.

Jack Balkin, profesor de derecho en la Universidad de Yale, coincidió en que la ley FISA de 2008 concedía realmente al presidente autoridad para aplicar un programa «similar en sus efectos al programa de vigilancia sin orden judicial» que había sido puesto en marcha a escondidas por George Bush. «Estos programas incluyen inevitablemente muchas llamadas telefónicas realizadas o recibidas por norteamericanos que acaso no tengan absolutamente ninguna relación con el terrorismo ni con Al Qaeda».

Para desacreditar aún más las afirmaciones de Obama, contamos con la postura servil del tribunal FISA ante la NSA al conceder casi todas las peticiones de vigilancia presentadas por la agencia. Los defensores de la NSA suelen publicitar los procesos judiciales FISA como pruebas de la supervisión a que está sometida la agencia. No obstante, el tribunal se había creado como algo cosmético y no como un auténtico mecanismo de control del gobierno, y para apaciguar el enfado público ante los abusos de vigilancia desvelados en la década de 1970 daba la impresión de estar reformándose.

La inutilidad de la institución como verdadero inspector de los abusos de vigilancia es evidente: el tribunal FISA no tiene prácticamente ninguno de los atributos que en nuestra sociedad suelen considerarse propios de un sistema judicial. Se reúne totalmente en secreto, sus resoluciones son calificadas automáticamente como «secretas», y se permite asistir y exponer sus argumentos solo a una parte, el gobierno. Resulta revelador que durante años estuvo alojado en el Departamento de Justicia, lo cual dejaba descaradamente clara su función como organismo integrado en el poder ejecutivo y no como tribunal independiente con una verdadera labor supervisora.

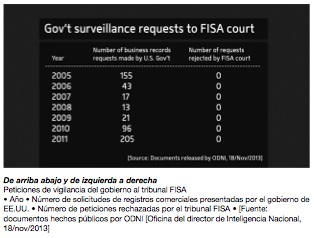

Los resultados han sido exactamente los que cabía esperar; el tribunal casi nunca rechaza solicitudes concretas de la NSA para vigilar a ciudadanos norteamericanos. Desde sus inicios, FISA ha dado el visto bueno final: en sus primeros veinticuatro años de existencia, desde 1978 a 2002, el tribunal ha rechazado un total de cero peticiones —cero— del gobierno y aprobado muchos miles. En los diez años posteriores, hasta 2012, el tribunal ha denegado solo once solicitudes gubernamentales; en conjunto, ha cursado más de veinte mil solicitudes.

Una de las disposiciones de la ley FISA de 2008 exige que el poder ejecutivo notifique al Congreso el número de solicitudes de escuchas secretas que el tribunal recibe y luego aprueba, modifica o rechaza. Según la notificación de 2012, el tribunal aprobó todas y cada una de las 1.788 peticiones de vigilancia electrónica que examinó, de las cuales «modificó» —es decir, limitó el alcance de la orden— cuarenta; solo el 3%.

Solicitudes realizadas al Tribunal de Vigilancia de Inteligencia Extranjera durante el año civil 2012 (sección 107 de la Ley, 50 U.S.C.§ 1807)

Durante el año civil 2012, el gobierno presentó 1.856 solicitudes al Tribunal de Vigilancia de Inteligencia Extranjera (el FISC) para poder llevar a cabo vigilancia electrónica y/o búsquedas físicas con objetivos en la inteligencia extranjera. Entre las 1.856 peticiones se incluyen las realizadas únicamente para vigilancia electrónica, las realizadas únicamente para búsqueda física, y las combinadas que solicitan autorización para vigilancia electrónica y búsqueda física. De estas, 1.789 pedían autorización para realizar vigilancia electrónica.

De estas 1.789 solicitudes, el gobierno retiró una. El FISC no denegó ninguna, ni en parte ni en su totalidad.

Ocurrió prácticamente lo mismo en 2011, cuando la NSA presentó 1.676 solicitudes, y el tribunal FISA, aunque modificó 30, «no denegó ninguna, ni en parte ni en su totalidad».

La sumisión del tribunal a la NSA se pone de manifiesto también en otros datos estadísticos. Por ejemplo, tenemos la reacción del tribunal FISA, a lo largo de los últimos seis años, ante diversas solicitudes de la NSA para conseguir, en virtud de la Patriot Act, registros comerciales —telefónicos, económicos o médicos— de ciudadanos norteamericanos:

Así pues, incluso en los limitados casos en que hace falta la aprobación del tribunal FISA para interceptar las comunicaciones de alguien, el proceso tiene más de pantomima que de control significativo sobre la NSA.

Otra capa de supervisión de la NSA la proporcionan aparentemente los Comités de Inteligencia del Congreso, creados también tras los escándalos de vigilancia de la década de 1970, aunque se muestran aún más inactivos que el tribunal FISA. Aunque se supone que han de llevar a cabo «supervisión legislativa vigilante» de la comunidad de inteligencia, en realidad estos comités están actualmente dirigidos por los más fervientes partidarios de la NSA en Washington: la demócrata Dianne Feinstein en el Senado y el republicano Mike Rogers en la Cámara. En vez de ejercer alguna clase de control antagonista sobre las actuaciones de la NSA, los comités de Feinstein y Rogers existen sobre todo para defender y justificar cualquier cosa que haga la agencia.

Como dijo en diciembre de 2013 Ryan Lizza en un artículo del New Yorker, «en vez de procurar supervisión, el comité del Senado suele dar… a los funcionarios de inteligencia de alto rango trato de galán de cine». Los observadores de las sesiones del comité sobre actividades de la NSA se quedaban una y otra vez boquiabiertos al ver a los senadores «interrogar» a los funcionarios de la NSA cuando estos comparecían. Por lo general, las preguntas consistían en poco más que largos monólogos de los senadores sobre sus recuerdos del 11 de Septiembre y lo importantísimo que era evitar futuros atentados. Renunciaban a la oportunidad de preguntar a esos funcionarios y de cumplir con sus responsabilidades de supervisión, en vez de lo cual hacían propaganda a favor de la NSA. Esta ha sido la verdadera función del comité durante la pasada década.

De hecho, a veces los presidentes de los comités del Congreso han defendido a la NSA más enérgicamente incluso que sus propios agentes. En agosto de 2013, dos miembros del Congreso —el demócrata Alan Grayson, de Florida, y el republicano Morgan Griffith, de Virginia— se pusieron en contacto conmigo por separado para quejarse de que el Comité Permanente de la Cámara sobre Inteligencia les impedía —a ellos y a otros diputados— el acceso a la información más básica sobre la NSA. Me entregaron sendas cartas escritas a la oficina del presidente Rogers en las que solicitaban información acerca de los programas que aparecían publicados en los medios, y que habían sido ignoradas de forma reiterada.

Tras la publicación de los artículos sobre Snowden, unos cuantos senadores de ambos partidos que llevaban tiempo preocupados por los abusos en las cuestiones de vigilancia aunaron esfuerzos para redactar leyes que impusieran limitaciones en los poderes de la agencia. Pero estos reformadores, dirigidos por el senador demócrata Ron Wyden, de Oregón, se toparon enseguida con un obstáculo: los esfuerzos de los defensores de la NSA en el Senado para aprobar leyes que reflejaran solo la apariencia de reforma mientras que en realidad mantenían o aumentaban el poder de la NSA. Como escribió en noviembre Dave Wiegel en Slate:

Los críticos de los programas de vigilancia y recogida masiva de datos por parte de la NSA nunca se han preocupado por la inacción del Congreso. Esperaban que al Congreso se le ocurriese algo que se pareciera a una reforma, pero en realidad codificaban y excusaban las prácticas expuestas y ridiculizadas. Eso es lo que pasaba siempre: cada enmienda o reautorización de la Patriot Act de EE.UU. de 2001 ha creado más puertas de atrás que muros.

«Nos enfrentaremos a la típica brigada compuesta de miembros influyentes de la inteligencia gubernamental, sus aliados del mundo intelectual y los thinktanks [sic], funcionarios jubilados y legisladores fieles», avisó el mes pasado el senador Ron Wyden, de Oregón. «Su jugada final es garantizar que cualquier reforma de la vigilancia sea solo superficial… Las protecciones de la privacidad que no protegen realmente la privacidad no valen siquiera lo que el papel en el que están impresas».

La facción de «reforma falsa» fue encabezada por Dianne Feinstein, precisamente la senadora encargada de la principal supervisión sobre la NSA. Feinstein lleva tiempo siendo devota partidaria de la industria de la seguridad nacional de EE.UU., lo que se evidencia en su vehemente apoyo a la guerra de Irak o su firme respaldo a los programas de la NSA en la era Bush. Su esposo, entretanto, tiene una importante responsabilidad en diversas empresas contratistas militares. Sin duda, Feinsten era una opción lógica para dirigir un comité que afirma llevar a cabo supervisión sobre la comunidad de inteligencia pero que lleva años desempeñando la función contraria.

Así pues, pese a todos los desmentidos del gobierno, la NSA no tiene limitaciones importantes respecto a quién puede vigilarla y cómo. Incluso cuando ha habido estas limitaciones siquiera de nombre —cuando el objetivo de vigilancia son ciudadanos norteamericanos—, el proceso ha sido en buena medida estéril. La NSA es definitivamente una agencia de bribones: con poder para hacer lo que quiera sin apenas control, transparencia ni obligación de rendir cuentas.

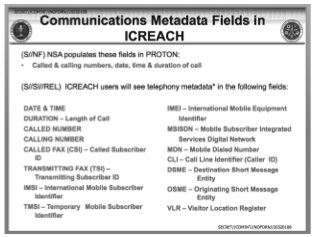

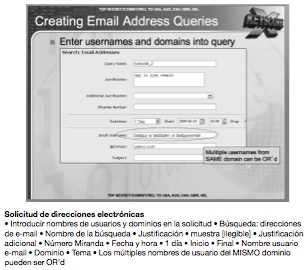

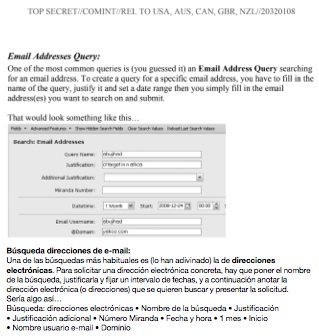

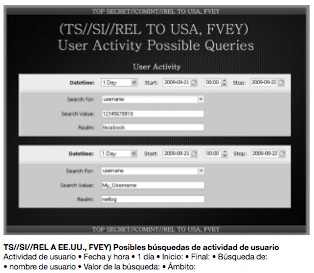

En términos generales, la NSA recoge dos clases de información: contenido y metadatos. «Contenido» se refiere aquí a la interceptación de llamadas telefónicas, e-mails y chats online, así como a la recogida de actividad general en internet, como historiales de navegadores y labores de búsqueda. Por su parte, la recogida de «metadatos» alude a la acumulación de datos sobre estas comunicaciones. La NSA lo llama «información sobre contenido (pero no el contenido en sí)».

Los metadatos sobre un e-mail registran, por ejemplo, quién mandó el correo a quién, el tema y la ubicación del remitente. En lo relativo a las llamadas telefónicas, la información incluye las identidades del que llama y del que recibe la llamada, la duración de la conversación y con frecuencia los emplazamientos y los tipos de aparatos utilizados. En un documento sobre llamadas telefónicas, la NSA daba una idea general de los metadatos a los que accedía y que almacenaba:

El gobierno de EE.UU. ha insistido en que buena parte de la vigilancia revelada en el archivo de Snowden se refiere a la recogida de «metadatos, no contenido», dando a entender que este tipo de espionaje no es intrusivo, no en el mismo grado, al menos, que interceptar contenidos. En USA Today, Dianne Feinstein ha sostenido explícitamente que la recopilación de metadatos de «registros telefónicos» de todos los norteamericanos «no tiene nada de vigilancia», pues «no recoge el contenido de ninguna comunicación».